🧠 ARP 协议是每个网络设备必须了解的基本协议。它在我们每天使用的网络中充当着“翻译官”,确保 IP 地址与物理设备地址之间的顺利转换。然而,ARP 也可能成为攻击者入侵的突破口,了解它,才能更好地守护网络安全。

一、什么是 ARP 协议?

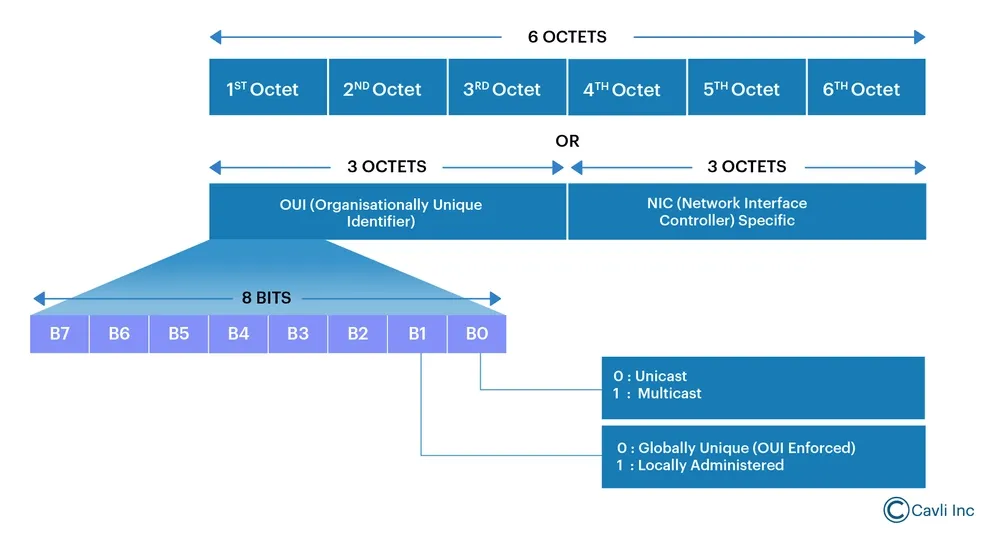

ARP(地址解析协议)是局域网内用于将IP 地址转换为 MAC 地址的协议,它工作在网络层(Layer 3)与数据链路层(Layer 2)之间。当设备想要与同一网络中的另一个设备通信时,它必须知道目标设备的物理地址(即 MAC 地址)。ARP 协议便是在这个过程中发挥作用。

📌 简单来说,ARP 就是:

从 IP 地址到 MAC 地址的“翻译员”,保证局域网内的设备能够找到彼此的“正确地址”。

二、ARP 协议的工作原理

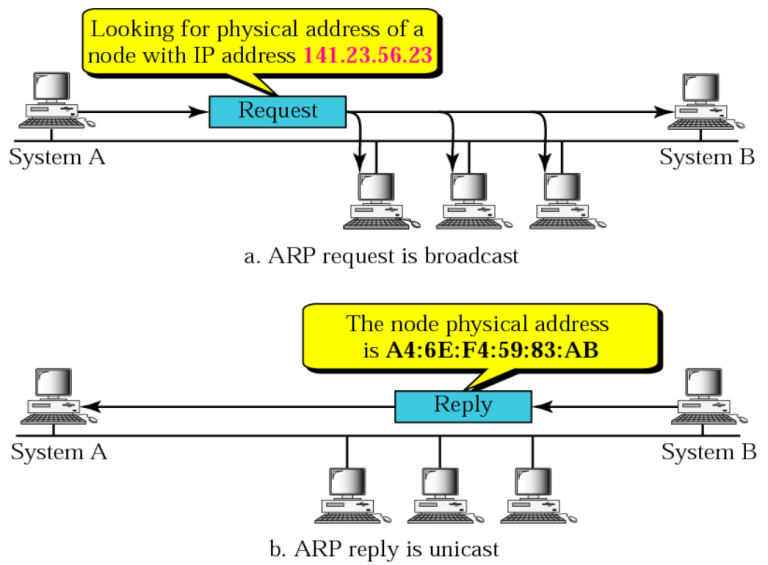

1️⃣ ARP 请求(ARP Request)

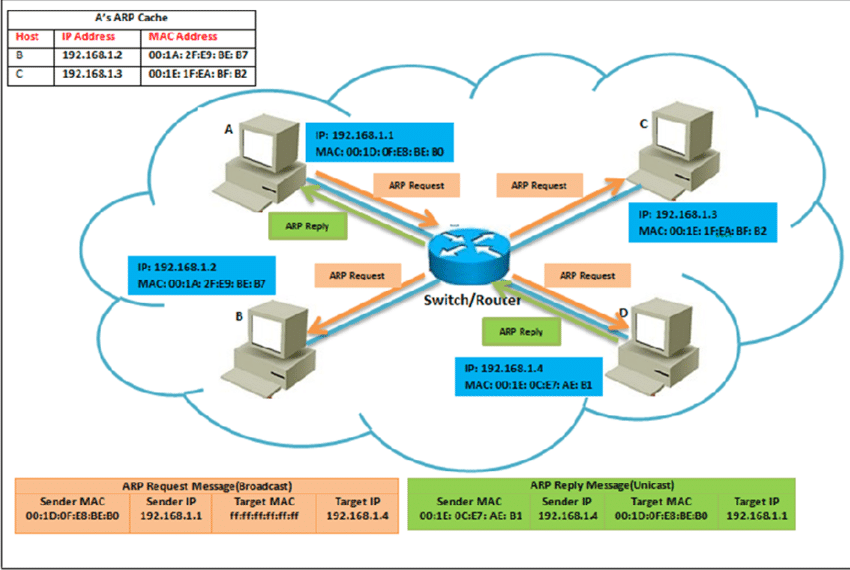

当一台主机要与另一个设备通信时,它知道目标设备的 IP 地址,但不知道对应的 MAC 地址。此时,它会发送一个 ARP 请求,广播到整个局域网,询问:“谁拥有这个 IP 地址?请告诉我你的 MAC 地址!”

ARP 请求帧结构:

+----------------+-----------------+-------------------+----------------+

| 目标 MAC (FF) | 源 MAC | 类型 (0x0806) | ARP 请求字段 |

+----------------+-----------------+-------------------+----------------+

2️⃣ ARP 响应(ARP Reply)

局域网中的目标设备收到 ARP 请求后,查看自己是否拥有该 IP 地址。如果有,它会以 ARP 响应 的形式返回自己的 MAC 地址,同时将其缓存到 ARP 表中。

ARP 响应帧结构:

+----------------+-----------------+-------------------+----------------+

| 目标 MAC | 源 MAC | 类型 (0x0806) | ARP 响应字段 |

+----------------+-----------------+-------------------+----------------+

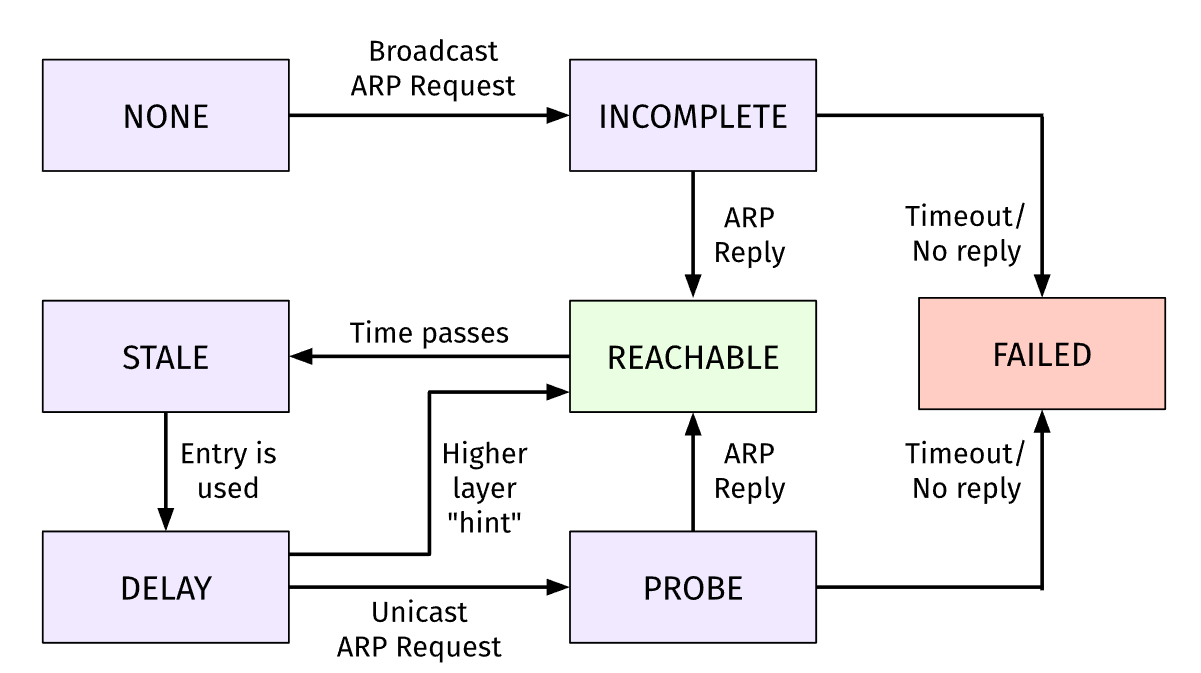

3️⃣ ARP 缓存(ARP Cache)

为了减少不必要的网络广播,设备会将 IP 与 MAC 地址的映射关系 缓存 在本地,存储在 ARP 缓存中。当设备要访问其他主机时,它会先查看 ARP 缓存,如果没有找到匹配项,才会发起新的 ARP 请求。

📌 注意: ARP 缓存有一定的 过期时间,以防 ARP 映射过时导致无法正常通信。

三、ARP 协议的应用场景

1. 局域网通信中的地址映射

在局域网内,无论是通过 Ethernet(以太网) 还是 Wi-Fi(无线局域网),设备间通信都需要依赖 ARP 来解析 IP 地址到 MAC 地址的映射。

例如: 在公司内部网络中,一台电脑要访问另一台文件服务器,首先需要 ARP 解析目标服务器的 MAC 地址。

2. 网络设备间的通信

交换机、路由器等设备在进行层间数据转发时,通常也需要使用 ARP 来获取目标设备的 MAC 地址。

当交换机接收到一个数据包时,它会查看包中的目标 IP 地址,若没有该地址的 MAC 映射,它会发起 ARP 请求。

四、Wireshark 抓包实战:捕捉 ARP 请求与响应

ARP 协议非常适合用 Wireshark 进行抓包分析。你可以使用以下过滤器:

过滤 ARP 请求与响应:

arp分析 ARP 请求与响应:

ARP 请求: 目标 MAC 地址为 ff:ff:ff:ff:ff:ff,这是广播地址,表示所有设备都能收到这个请求。

ARP 响应: 响应的目标 MAC 地址是请求中提到的源设备 MAC 地址,源 IP 与目标 IP 地址将会互相交换。

🧪 抓包分析实例:

你会看到类似如下的 ARP 请求和响应信息:

Frame 1: ARP Request

From: 192.168.1.10 (00:11:22:33:44:55)

To: Broadcast (ff:ff:ff:ff:ff:ff)

Type: ARP Request (Who has 192.168.1.1? Tell 192.168.1.10)Frame 2: ARP Response

From: 192.168.1.1 (66:77:88:99:00:11)

To: 192.168.1.10 (00:11:22:33:44:55)

Type: ARP Reply (192.168.1.1 is at 66:77:88:99:00:11)通过这些抓包信息,你可以追踪到网络中每一台设备的 ARP 活动,快速排查连接问题。

五、ARP 的安全风险:攻击者的“门票”

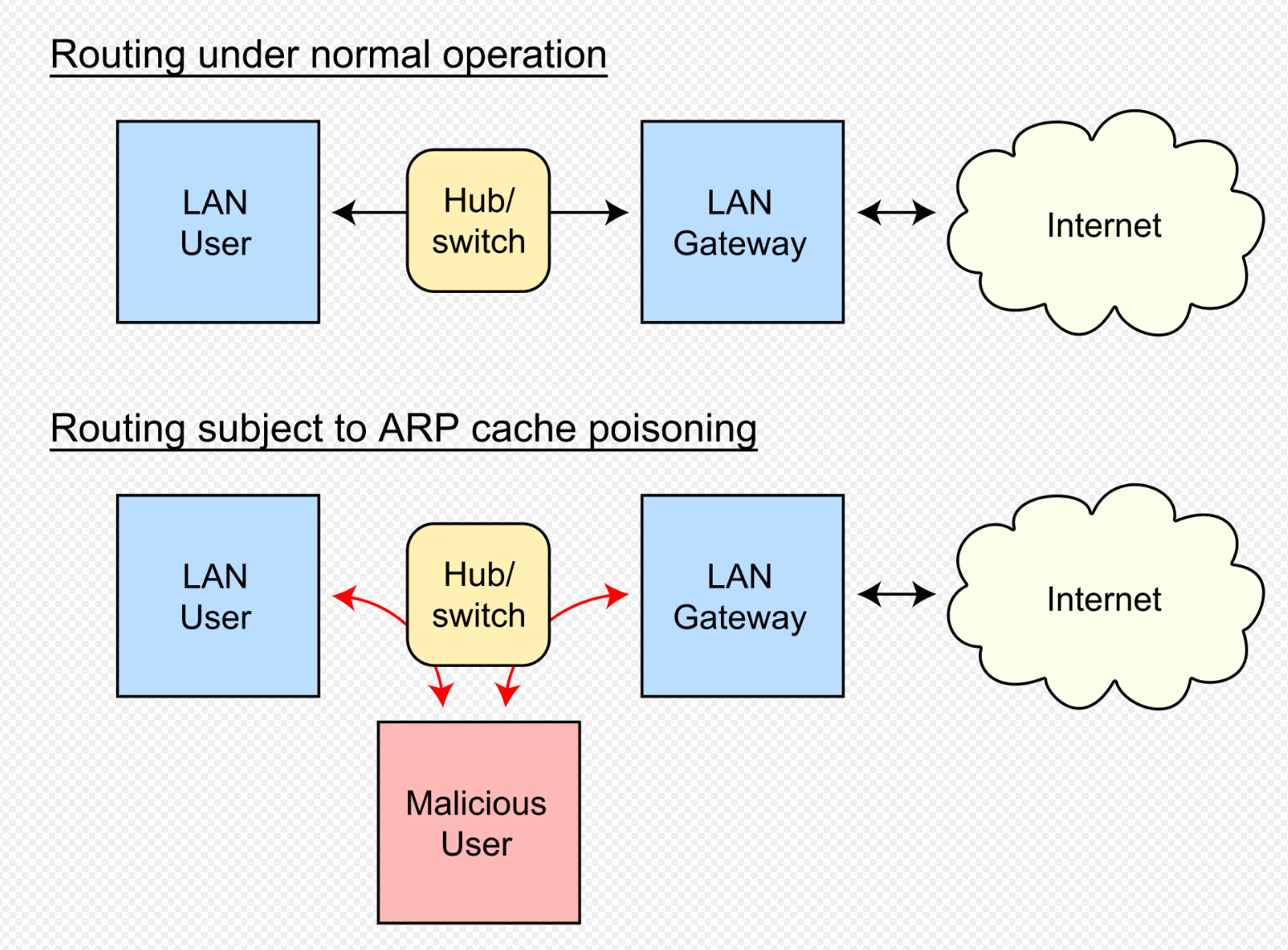

❌ ARP 欺骗(ARP Spoofing)

攻击者可以伪造 ARP 响应,将目标设备的 IP 地址映射到攻击者的 MAC 地址上。这时,其他设备会错误地将数据包发送给攻击者,从而窃取敏感信息或中断正常通信。

防护措施:

使用 静态 ARP 表:在关键设备上为常用 IP 设置静态 ARP 映射,防止被篡改。

启用 ARP 防护功能:大多数企业级交换机支持 ARP 防护功能,阻止非法 ARP 包。

启用 IP-MAC 绑定:通过绑定 IP 与 MAC 地址,防止设备修改 ARP 表。

❌ ARP 泛洪攻击

攻击者可以通过向网络发送大量虚假的 ARP 响应包,导致交换机的 MAC 表溢出,使交换机变为广播模式,进而影响整个网络的性能。

防护措施:

设置交换机的 MAC 地址学习限制,防止交换机学习到太多无用的 MAC 地址。

启用 端口安全:限制每个端口的最大 MAC 地址数,防止攻击。

六、如何规范 ARP 使用?企业级网络管理建议

定期检查 ARP 缓存:对于关键设备和系统,定期清理和检查 ARP 缓存,确保数据的新鲜性和准确性。

使用 ARP 监控工具:利用专业的 ARP 监控工具,实时检测异常的 ARP 请求和响应,及时发现和阻止攻击。

部署动态 ARP 检测(DAD)机制:增强对非法 ARP 响应的检测能力,提高防护能力。

七、总结:ARP 是你不可忽视的网络安全“守卫”

ARP 协议,虽然看起来像是个“简单的地址转换工具”,但它在网络通信中的重要性不容小觑。它就像是你的网络环境中的“守门员”,不仅保证了 IP 地址与 MAC 地址的精准匹配,还可能成为攻击者入侵的突破口。

学会 ARP 的原理与安全防护技巧,你不仅能管理好网络,还能提升网络安全防护的能力。