❝ 一家企业的数据泄露,不一定是黑客攻破服务器,更常见的是“自己人”把数据带了出去。DLP——数据防泄漏,才是你真正的最后一道防线。❞

一、DLP到底是什么?别再以为它只是“文档加密”

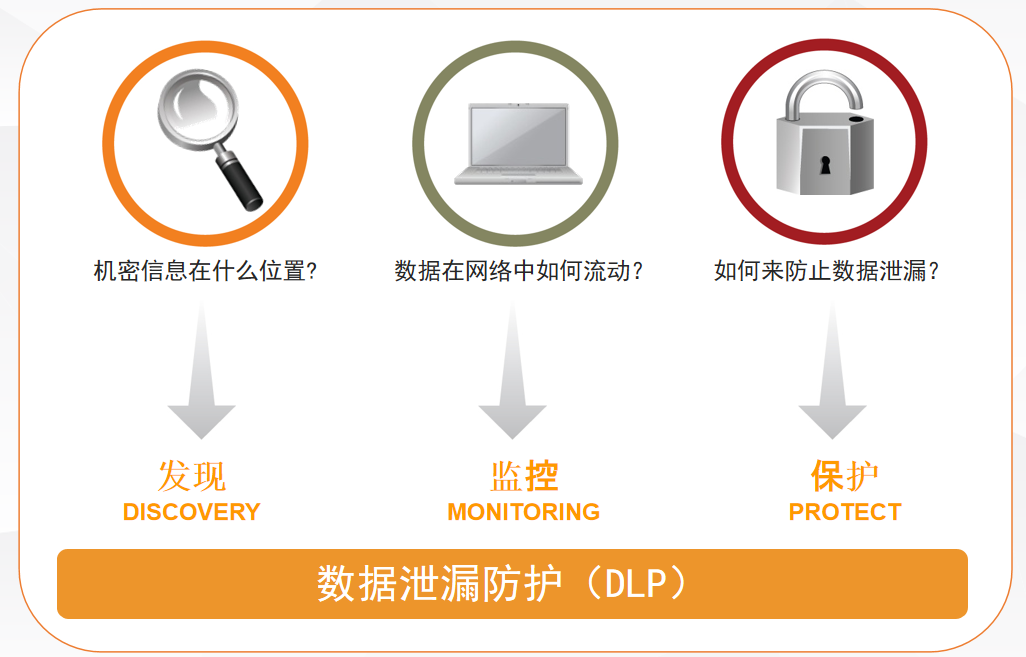

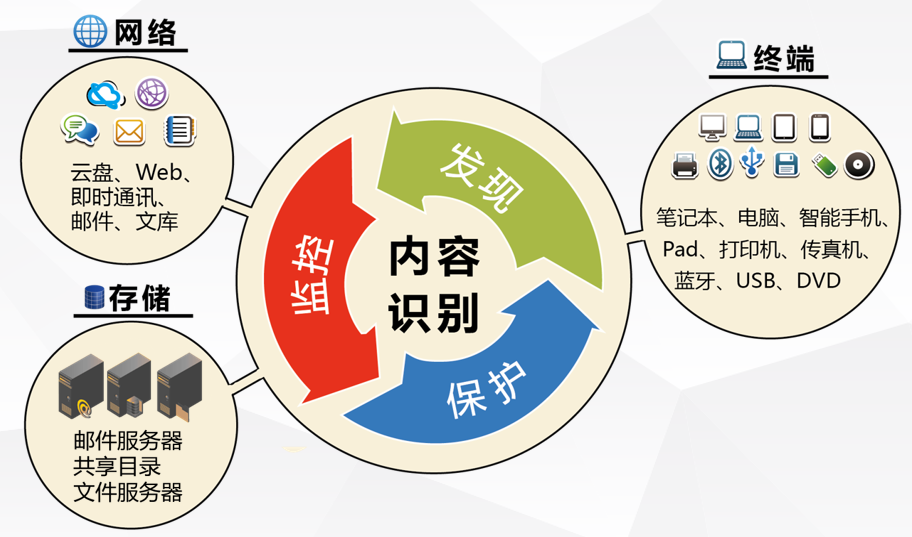

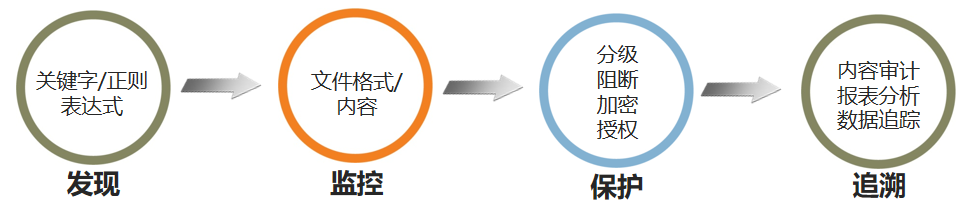

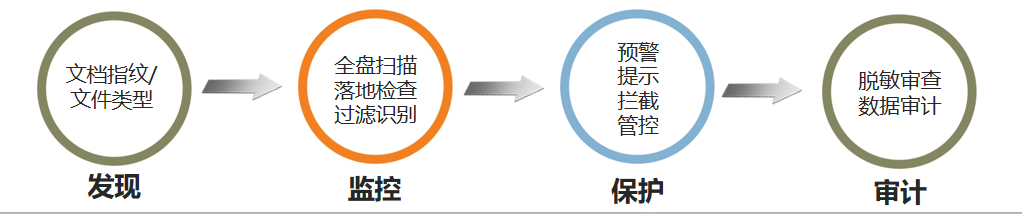

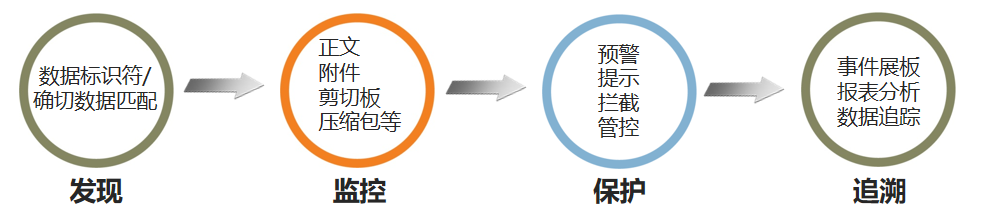

DLP,全称 Data Loss Prevention / Data Leakage Prevention,直译是数据防丢失/防泄露系统。它不是简单的加密工具,而是一套对“敏感数据”进行识别、控制、监控和审计的完整机制。

通俗点说:

“DLP的使命不是让黑客进不来,而是让数据出不去。”

二、你的数据可能正通过这些“合法方式”悄悄泄露

三、DLP的核心能力拆解:你需要的远比你想的多

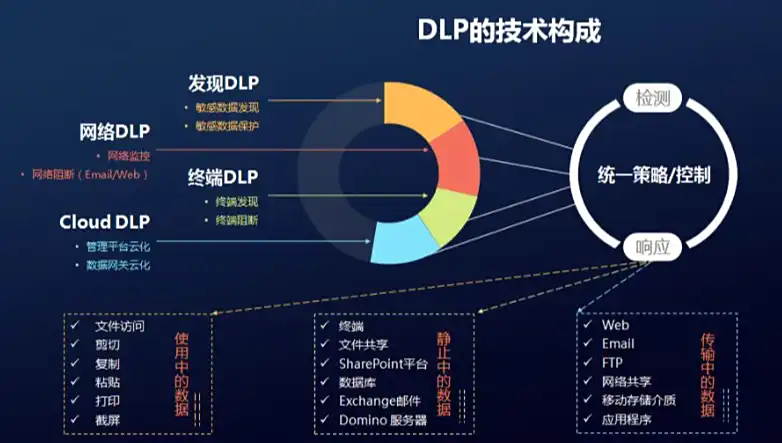

四、DLP部署模式:选错方式就白花钱

终端DLP

部署在员工电脑端,实时监控本地操作

🟢 优点:监控粒度细,操作全覆盖

🔴 缺点:受限于终端性能,可能被绕过

网络DLP

部署在网关/旁路设备上,分析流量

🟢 优点:对加密流量、上传行为可统一管理

🔴 缺点:对端到端加密(如TLS 1.3)无力

邮件DLP

集成到邮件网关或云邮件平台

🟢 优点:专注邮件泄露场景

🔴 缺点:局限于单一通道

混合DLP(推荐)

结合终端 + 网络 + 邮件 + 云DLP

🟢 优点:全面覆盖,策略联动

🔴 缺点:成本高,集成复杂

五、DLP内容识别三大核心技术

六、真实案例:DLP做得好,后悔的永远是对面的人

案例1:财务部“出差”时邮件发错了附件

启用了邮件DLP,系统识别为含客户对账单,自动中断发送并弹出提示:“附件含敏感内容,禁止外发。”

拦截成功,挽回潜在客户信任危机。

案例2:研发员工复制代码进U盘,被策略阻断

DLP终端策略禁止源码类文件复制至移动设备,拷贝过程中被中断并记录操作日志。

阻止源代码外泄,保住技术底线。

七、你以为的“开了个DLP” VS 真正的“构建数据安全体系”

DLP ≠ 技术产品,而是“数据防线工程”!

八、主流厂商与开源工具推荐

九、写在最后:有了DLP,数据才真正属于你

在数据资产逐步成为企业核心资产的今天,谁能守住数据,谁就守住了竞争力。

别再被动响应“出了问题再查”,真正的DLP是让你未发先知、主动出击、审计有证、问责有据!