🐳 容器不像虚拟机那样需要完整操作系统,却依然能实现高度隔离和安全运行,秘诀就在于——Linux 内核的魔法:Namespaces 和 cgroups。

一、容器隔离靠的是什么?不是 Hypervisor,是 Linux 自己的“魔法”

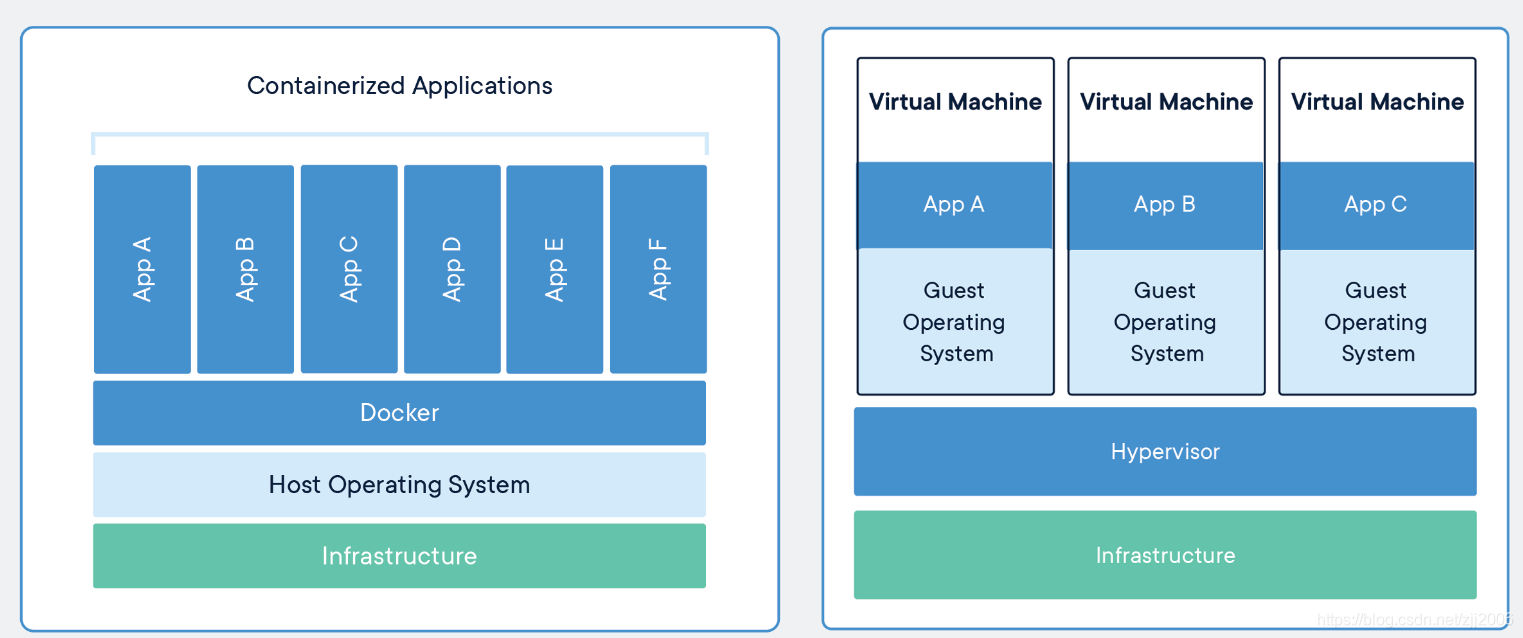

在传统虚拟机中,我们需要一个完整的 Hypervisor 来虚拟出硬件 + 安装一个完整的操作系统,这会带来:

启动慢(分钟级)

占资源(内存 + CPU + 存储)

重量级,不适合大规模弹性部署

🧩 而 Docker 容器为什么能做到“秒级启动、MB 级大小、万级并发”?

答案就在于:它根本不需要虚拟整个操作系统。

📌 Docker 的核心设计哲学:

容器不是虚拟机,而是一个受控的进程组

它运行在宿主机的内核上,但与其他进程“看起来彼此独立”

这种“看起来独立”的效果,依赖两个 Linux 内核特性:

二、什么是 Namespace?Docker 隔离的“镜子空间”

✅ 定义:

Namespace 是 Linux 内核提供的一种机制,用于对不同进程组的资源访问进行隔离,使其看起来像运行在独立系统中。

📦 类比理解:

就像一群人住在同一栋楼里,每个人被分在不同的房间(namespace),看不到别人的空间、网络、文件。

✅ Docker 使用了哪些 Namespace?

📌 每种 namespace 就像一块“隐形围墙”,将容器与外界区隔开。

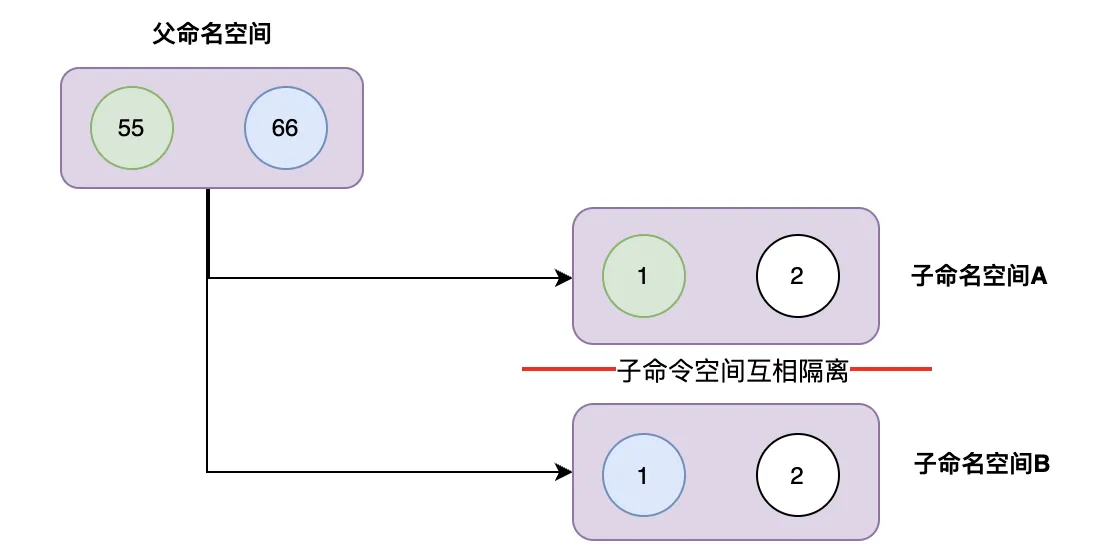

PID 命名空间

Linux PID 命名空间是 Linux Namespace 的一种类型,用于隔离进程 ID。在一个 PID 命名空间中,每个进程拥有独立的进程 ID,这样在不同的命名空间中可以有相同的进程 ID,而不会产生冲突。每个子 PID 命名空间中都有 PID 为 1 的 init 进程,对应父命名空间中的进程,父命名空间对子命名空间运行状态是不隔离的,但是每一个子命名空间是互相隔离的。

如下图:在子命名空间 A 和 B 中都有一个进程 ID=1 的 init 进程,这两个进程实际上是父命名空间的 55 号和 66 号进程 ID,虚拟化出来的空间而已。

UTS 命名空间

Linux UTS 命名空间用于隔离主机名和域名。在 UTS 命名空间中,每个进程可以拥有独立的主机名和域名(nodename,domainname),这样可以在不同的命名空间中拥有不同的标识,从而实现了主机名和域名的隔离。

nodename: 是用于标识主机的独特名称,通常也被称为主机名。它用于在网络中唯一地标识一台计算机

domainname: 是主机的域名部分,通常用于标识所属的网络域。域名通常由多个部分组成,按照从右到左的顺序,每个部分之间用点号 "." 分隔。域名用于将主机名与特定的网络域关联起来,从而帮助在全球范围内定位和访问计算机

在容器技术中,利用 UTS Namespace 隔离后,容器内的进程可以拥有独立的主机名和域名,而不会与宿主系统或其他容器中的进程产生冲突。这样,容器内的应用程序可以认为它们在独立的主机中运行,从而更容易进行配

Mount 命名空间

Linux Mount Namespace 用于隔离文件系统挂载点。通过 Mount Namespace,不同的进程可以在不同的挂载点上看到不同的文件系统层次结构,即使在同一台主机上运行。这种隔离使得进程在一个 Mount Namespace 中的挂载操作对其他 Mount Namespace 中的进程不可见,从而实现了文件系统层面的隔离。

在容器技术中,利用 Mount Namespace 隔离后,容器内部的文件系统挂载与宿主系统和其他容器相互隔离。这样,每个容器可以拥有独立的文件系统视图,容器内的进程只能访问自己的文件系统层次结构,而无法访问其他容器或宿主系统的文件系统。

Network 命名空间

Linux Network Namespace 用于隔离网络栈。通过 Network Namespace,不同的进程可以拥有独立的网络设备、IP 地址、路由表、网络连接和网络命名空间中的其他网络资源。这种隔离使得进程在一个 Network Namespace 中的网络配置和状态对其他 Network Namespace 中的进程不可见,从而实现了网络层面的隔离。

在容器技术中,利用 Network Namespace 隔离后,容器内部的进程拥有独立的网络环境,从而使得容器在网络上彼此隔离。每个容器可以有自己的网络设备、IP 地址、路由表和网络连接,容器之间不会干扰彼此,也不会干扰宿主系统。

User 命名空间

Linux User Namespace 用于隔离用户和用户组 ID。通过 User Namespace,不同的进程可以拥有独立的用户和用户组 ID,这样可以在不同的命名空间中拥有不同的身份标识,从而实现了用户和用户组的隔离。

在容器技术中,利用 User Namespace 隔离后,容器内的进程可以拥有独立的用户和用户组 ID,而不会与宿主系统或其他容器中的用户产生冲突。这样,容器内的应用程序可以以普通用户身份运行,而不需要在宿主系统中创建相同的用户账号。

在 Docker 中默认是不启用 User Namespace 隔离的,主要是因为开启后需要做很多特殊的配合和管理,例如隔离后容器内的用户和宿主上的用户已经不是相同的身份了,那么可能会影响访问文件系统。

IPC 命名空间

Linux IPC 命名空间用于隔离进程间通信资源。在 IPC 命名空间中,每个命名空间都有独立的 IPC 资源,如消息队列、信号量和共享内存,使得不同命名空间中的进程无法直接访问其他命名空间的 IPC 资源,从而实现了 IPC 资源的隔离。

在容器技术中,利用 IPC Namespace 隔离后,容器内的进程拥有独立的 IPC 资源,从而避免不同容器之间的进程干扰和资源冲突。每个容器都可以有自己的 IPC 命名空间,使得容器内的进程在进行进程间通信时只能访问属于同一命名空间的 IPC 资源,而无法直接访问其他容器的 IPC 资源。

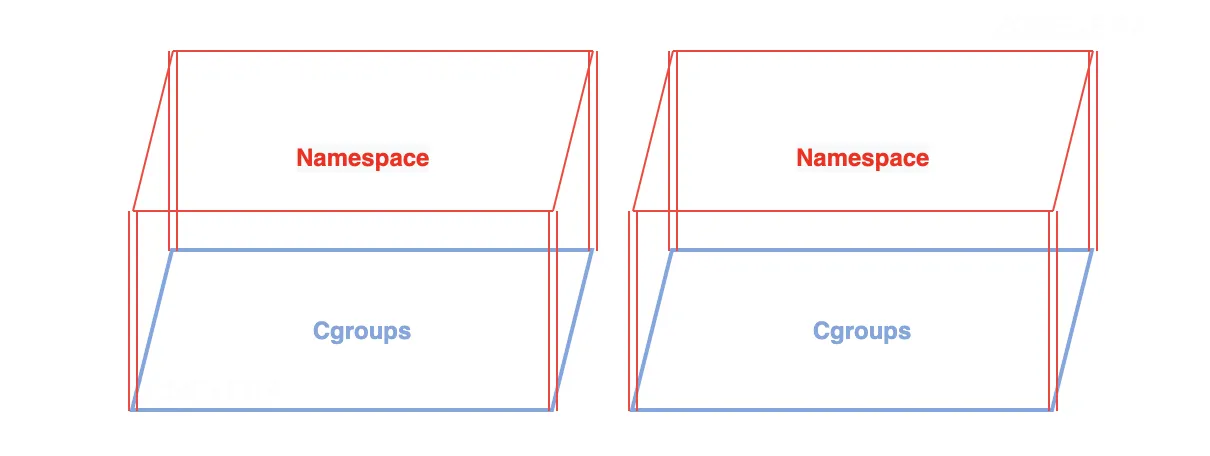

三、什么是 cgroups?容器不抢资源的“限速带”

✅ 定义:

cgroups(Control Groups)是 Linux 内核用于对进程组的资源使用进行限制、统计和控制的机制。

它就像是一个“资源管理器”,可以设定每个容器的:

最大 CPU 占用

最大内存占用

最大磁盘 I/O 带宽

最大网络吞吐量(结合 tc)

✅ cgroups 能做什么?

📌 没有 cgroups,你的 Docker 就像一辆无油门限制的赛车,很容易跑偏甚至崩盘。

四、Namespace + cgroups 是如何让 Docker “像虚拟机一样”的?

虽然 Docker 容器不是虚拟机,但通过内核的这些机制,它表现得像一个微型系统:

📌 它们加起来的效果是:

Docker 容器 = 轻量级的、隔离的、资源受控的“进程集群”

五、不依赖 Hypervisor,为什么资源开销更低?

因此,Docker 容器可以在单台服务器上启动成百上千个实例而无压力,这是它迅速走红的关键技术优势。

六、实际案例:如何查看容器的 Namespace 与 cgroup 信息

# 查看容器的 pid namespace

ls -l /proc/<pid>/ns

# 查看容器的 cgroup 控制路径

cat /proc/<pid>/cgroup

你会发现,同一个宿主机上的两个容器,其 PID namespace 是不一样的,而内核调度控制它们的 CPU、memory、blkio 等使用限制也都分开。

七、Namespace 与 cgroups 在容器安全中的角色

八、结语:理解 Linux 内核,才能真正理解 Docker 的魔力

Docker 容器之所以轻量、隔离、快,是因为它不是靠额外的虚拟化软件来实现这些能力的,而是直接使用了 Linux 内核中本就存在的机制——

✳️ Namespace + cgroups = 容器世界的“基础设施即服务”

它们让进程“彼此看不见、用不着、碰不到”,形成安全、高效、可控的运行环境。