一文读懂企业“账号大脑”的核心系统

“你以为你登录的是系统,其实你登录的是一个巨大的身份关系网——它的名字叫:Active Directory。”

一、什么是 Active Directory?

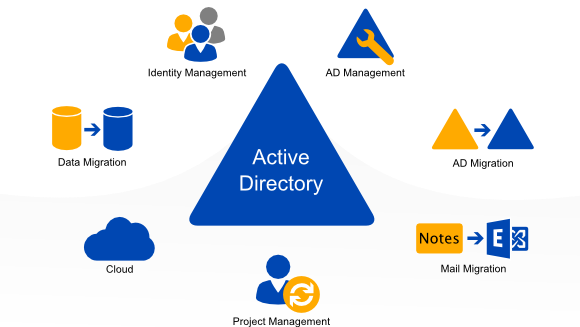

Active Directory(活动目录) 是由微软开发的、用于集中管理企业中用户、设备、资源和权限的目录服务系统。

📌 一句话理解:

它是整个企业 IT 系统的“身份中枢”,负责告诉系统“你是谁”“你能干什么”“你能访问哪儿”。

二、AD 的典型用途:为什么大中型企业离不开它?

📌 实际上,你每天在大公司“扫码登录”“自动挂盘”“无法改设置”,很多行为背后都是 AD 在悄悄发挥作用。

三、活动目录的核心结构组成

域(Domain)

AD 的逻辑边界,集中管理所有用户/设备。

域控制器(DC)

提供认证服务的关键服务器,所有登录请求都要经过它。

组织单位(OU)

用于逻辑划分组织结构,可实现精细化权限控制。

用户和计算机对象

一切账号和设备都有“对象身份”,并拥有属性(如部门、电话、邮箱等)。

安全组(Group)

通过组的方式批量赋权,比如“IT管理员组”“财务共享盘访问组”。

组策略(GPO)

强制推送各种系统设置、安全策略、软件安装。

四、AD 在企业场景中的实际应用

五、安全视角下:AD 是“最值钱的目标”

正因为 AD 是身份之源,攻击者一旦控制 AD,就等于拥有整个企业“超级管理权限”。

📌 常见攻击手法包括:Mimikatz 获取 hash,DCSync 抓域控凭据,Golden Ticket 伪造 TGT 实现长期控制等。

六、如何保障 AD 的安全?

七、总结:AD 不是一个系统,是企业“神经网络”

Active Directory 是一个看不见的基础设施,它承载了:

企业身份管理的标准化、自动化与集中化

组织安全策略的合规落地机制

内网权限模型的层级与边界防线

不懂 AD,就很难真正构建企业级信息安全体系;

懂 AD,你才能看清企业 IT 权限世界的“真实地图”。