💡 网络抓包时你看到的第一层,其实是整个通信世界的“地基”。

一、什么是 Ethernet?为什么所有数据都绕不开它?

无论你访问网页、发送邮件、远程登录还是下载文件,你做的每一个操作背后,都要先“包”起来,然后从你的网卡发出去。这个“包裹”行为,就叫以太网帧(Ethernet Frame)。

Ethernet(以太网)并不是某个单独的技术,而是一整套局域网通信协议的集合。它规定了:

网络设备如何命名自己(MAC 地址)

数据帧的格式(从哪来、到哪去、中间包点啥)

如何在一个共享网络中“说话而不打架”

📌 一句话理解:

Ethernet 是一切网络传输的“起点”和“基石”,无以太网帧,就无数据通信。

二、以太网帧结构图解

让我们看看一帧以太网数据的“真身”:

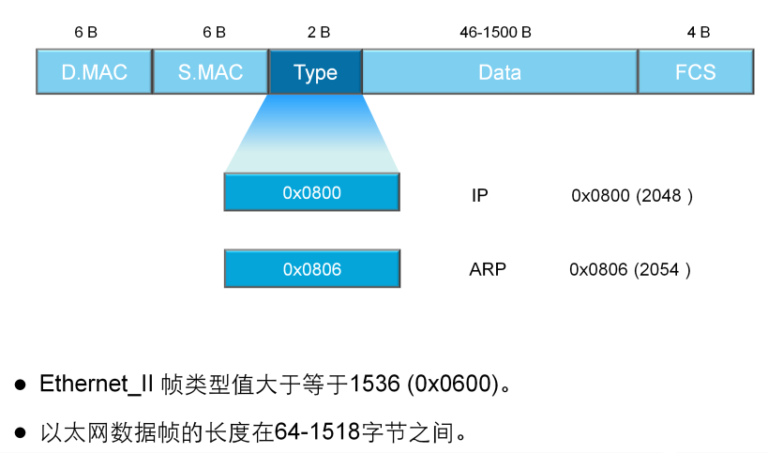

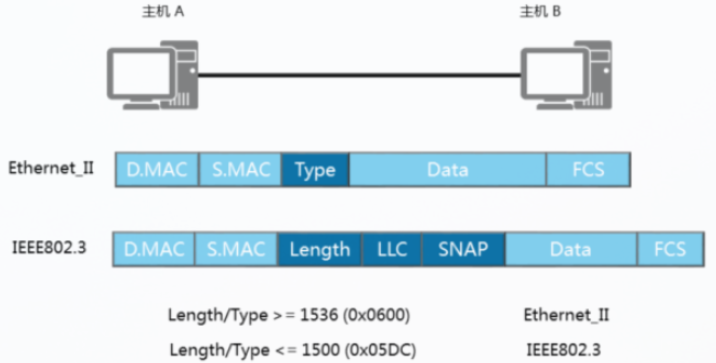

字段解释:

目标 MAC(Destination MAC):要发给谁

源 MAC(Source MAC):谁发的

类型(Type):告诉接收者“我是什么协议”(例如 IPv4 是 0x0800)

数据载荷(Payload):你真正要传的内容(如 IP 包、ARP 包)

CRC:数据校验,避免传输错误

🎯 举个例子:

你打开网页,抓包第一帧是0800,说明这是个 IPv4 包,里面才有 TCP,再往里才有 HTTP!

三、以太网帧有什么“大小”限制?

📌 数据区小于 46 字节时会自动填充(Padding)

四、MAC 地址到底怎么来的?能改吗?

MAC 地址是每块网卡出厂时烧录的全球唯一编号,格式如下:

aa:bb:cc:dd:ee:ff前 3 字节是厂商代码(OUI)

后 3 字节是设备编号

🔧 改 MAC?当然可以:

在 Linux 下:

ifconfig eth0 hw ether 00:11:22:33:44:55在渗透测试中,攻击者会频繁伪造 MAC 地址进行欺骗、混淆身份。

五、以太网如何“点对点发送”?广播又是什么?

以太网在物理层上是广播式的,但是有目标:

单播(Unicast):发给某个 MAC

广播(Broadcast):发给网络中所有人(如

ff:ff:ff:ff:ff:ff)组播(Multicast):发给一个 MAC 组(如 01:00:5e 开头)

例如:

ARP 是广播(先问一圈:“192.168.1.1 的 MAC 谁知道?”)

Ping、SSH 是单播(只给目标主机)

六、安全角度看 Ethernet:这几点很关键

1️⃣ ARP 欺骗攻击就源于以太网“太信任”

ARP 没有认证机制,广播问“谁是网关?”谁抢答就信谁

攻击者可以伪装网关,进行中间人攻击

2️⃣ 以太网交换机是怎么避免“撞车”的?

通过 MAC 地址学习和转发表,智能转发数据帧

但 MAC Flood 攻击可以使交换机“记忆超载”,从而退化为广播转发

3️⃣ VLAN 就是在以太网帧上“打标签”

802.1Q Tag 插入帧中,创建逻辑隔离

可以防止广播风暴蔓延到整个局域网

七、Wireshark 实战:抓一帧 Ethernet 看看

在 Wireshark 里设置过滤器:

eth你会看到每一帧都有:

源 MAC / 目的 MAC

类型字段(0x0800 → IPv4;0x0806 → ARP)

长度 + Payload 解码

使用颜色规则,可以高亮出广播包、异常帧、未知协议等。

八、常见以太网协议类型(Type 字段参考)

九、总结:Ethernet 是网络世界的一块“砖”,每一跳都离不开它

在你打开浏览器前,鼠标刚点下,网卡就开始构建以太网帧;

数据传出去,是由一帧帧以太网数据包,在电缆、光纤、空气中传递着。Ethernet 是我们触达互联网的第一跳。