❝ “攻击在秒级完成,防御却在分钟响应。”在网络安全的战场上,没有实时阻断能力的检测系统,就像一个只能喊“抓小偷”的门卫。IPS,才是真正能拦住小偷、当场制服的狠角色。❞

一、IDS和IPS不是一个东西:别再搞混了!

👉 一句话总结:IDS是报警器,IPS是防盗门+保安。

二、IPS到底是如何“识破”攻击的?

IPS核心识别技术栈:

✔️ IPS不仅识别攻击行为,还能进行“智能判别”,真正实现“实时、动态、精准”的网络防护。

三、IPS拦下的那些“大杀器”:你可能连报警都没听见

拦截SQL注入

攻击者企图通过参数构造非法SQL:

' OR '1'='1'--

IPS识别GET请求中的异常Payload,实时阻断!

拦截Webshell上传

上传恶意PHP文件伪装为图片

IPS通过文件指纹分析+请求行为识别,检测上传路径中的异常扩展,阻断连接!

拦截远程命令执行(RCE)

利用Log4j漏洞构造JNDI调用

IPS匹配特征字符串${jndi:ldap://...},检测到攻击行为,立即中断TCP连接!

拦截扫描器探测

大量异常端口的SYN扫描请求

IPS通过行为模型识别为端口扫描行为,自动拉黑IP,丢弃包!

四、IPS的常见部署方式:别让你的设备变“摆设”

五、选型建议:哪些IPS是值得你花钱的?

企业级主流厂商

开源技术参考(适合学习和小型测试)

六、IPS ≠ 开了就行:规则+情报+联动才是关键

最常见的IPS使用误区:

❌ “买来不调策略”

❌ “只开默认规则库”

❌ “不与SIEM联动”

❌ “拦截就拦截,不追溯日志”

正确打开方式:

配置自定义规则、关注业务系统端口

与漏洞情报源(如 CVE、威胁情报中心)对接

联动DLP、EDR、SOC进行闭环响应

自动拉黑IP、自动触发隔离/封禁行为

七、写在最后:企业安全不能靠“喊”,IPS必须能“打”

没有IPS,就像银行门口只有个摄像头,没有保安。

真正的网络防护需要实时感知、快速拦截、精准判断。

在0day攻击、勒索病毒、APT渗透横行的今天,如果你的系统 连入侵都察觉不到,更别说抵御了。

入侵检测系统( IDS )---- 网络摄像头,侧重于风险管理,存在于滞后性,只能够进行风险发现,不能及时制止。而且早期的IDS误报率较高。优点则是可以多点进行部署,比较灵活,在网络中可以进行并联部署,对网络的影响小。

入侵防御系统( IPS )

IDS --- 侧重于风险管理的设备

IPS --- 侧重于风险控制的设备

IPS要接入网络中,需要进行串联部署,在后期加入时,可能会影响网络部署,导致流量中断,所以一般来说会提前部署好连接位置。

IPS的优势:

实时的阻断攻击

深层防护 --- 深入到应用层(IPS和IDS的工作范围都是2~7层)

全方位的防护 --- IPS可以针对各种常见威胁做出及时的防御,提供全方位的防护(针对各种的行为)

内外兼防 --- 只要是通过设备的流量均可以进行检测,可以防止发自于内部的攻击

可以不断升级,精准防护

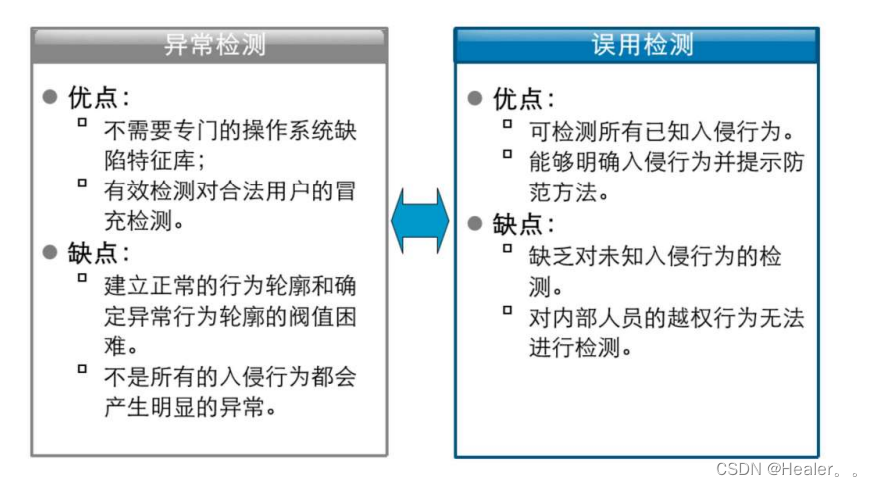

入侵检测的方法: 异常检测、误用检测

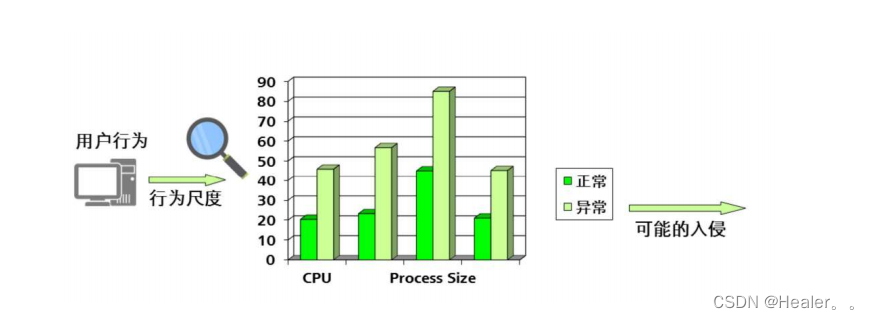

异常检测:

基于一个假定,即用户行为是可以预测的,遵循一致性模式的。例如:一个人每天一般上三次,这是一个假定性的正常规律,可能会有上下的微小浮动,不会被认为异常。但是如果他一天上了100次厕所,则标准偏离过大,则会被入侵检测认为异常。

误用检测:

误用检测其实就是创建了一个异常行为的特征库(常规手段)。我们将一些入侵行为记录下来,总结成为特征,之后,检测流量和特征库进行对比,来发现威胁。

异常检测和误用检测的对比:

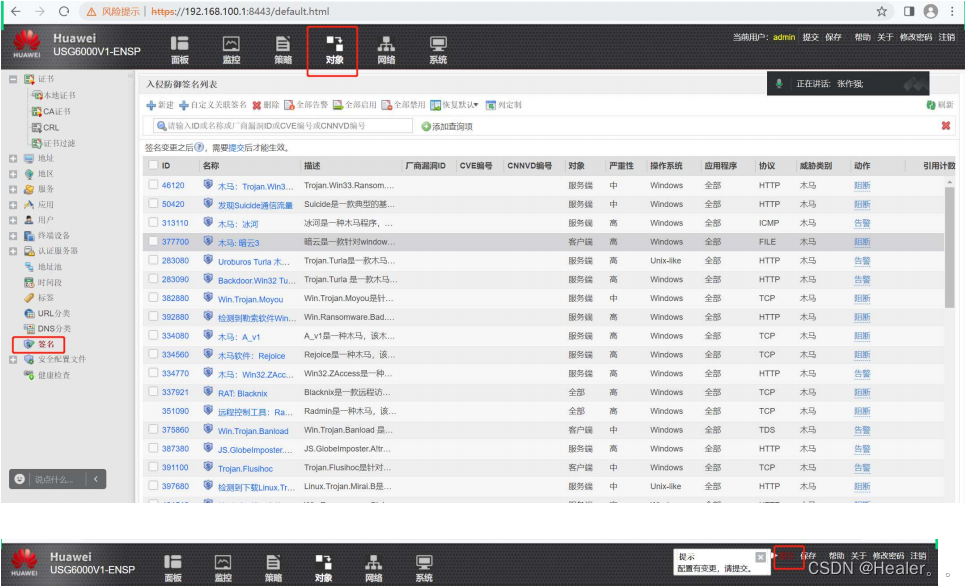

签名

针对网络上的入侵行为特征的描述,将这些特征通过HASH后和报文进行比对。

预定义签名

设备上自带的特征库,这个需要我们激活对应的License(许可证)后才能获取,需要付费。这个预定义签名库激活后,设备可以通过连接华为的安全中心进行升级。

自定义签名

自己定义威胁特征。

自定义签名和预定义签名可以执行的动作 :

告警 --- 对命中签名的报文进行放行,但是会记录在日志中

阻断 --- 对命中签名的报文进行拦截,并记录日志

放行 --- 对命中签名的报文放行,不记录日志

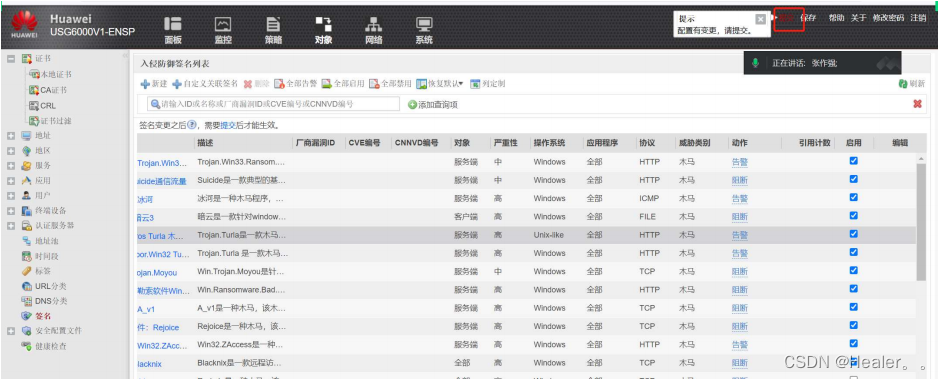

这里以华为的防火墙USG6000V1为例:

注意:这里在进行更改时,一定要注意提交,否则配置不生效。修改的配置需要在提交后重启模块后生效

1、在进行IPS模块检测之前,首先需要重组IP分片报文和TCP数据流,以此增加检测的精准性。

2、在此之后需要进行应用协议的识别。这样做主要为了针对特定的应用进行对应精细的解码,并深入报文提取特征。

3、最后,解析报文特征和签名(特征库里的特征)进行匹配。再根据命中与否做出对应预设的处理方案。