❝ 在网络安全的战场上,如果你还停留在IP地址和端口级别,那你可能早就被“内鬼”绕过了。内容安全的核心武器——DPI(深度包检测)和DFI(深度文件检测),正悄悄决定着你的网络到底是“透明防线”还是“纸糊城墙”。❞

一、内容安全是什么?为什么你不能只靠边界防护?

在传统安全架构中,我们最常见的是:

防火墙:IP、端口控制

IDS/IPS:流量特征匹配

杀毒软件:基于签名识别

但现在——

威胁“躲”在加密流量中

木马“混”在文档附件里

敏感数据“藏”在合法流里

因此,仅靠边界防护、签名规则,根本不足以发现传输层和应用层的内容威胁。

这就是内容安全诞生的背景。

二、DPI(Deep Packet Inspection)到底有多深?

什么是DPI?

DPI,全称 深度包检测,是指不仅仅分析IP头部、端口等信息,还深入到每个网络包的内容中,甚至理解协议、识别应用、提取文件、解析命令。

DPI能干什么?

常见DPI应用场景:

防火墙中的应用识别模块

安全网关的内容过滤引擎

零信任系统中的细粒度权限管控

DPI + AI = 新一代网络行为分析(NBA)

三、DFI(Deep File Inspection)能看到文件的“灵魂”

什么是DFI?

DFI,全称 深度文件检测,是指对网络流量中提取出来的文件对象进行解码、解析、行为沙箱等多重分析,以识别隐藏在其中的攻击载荷、敏感数据或非法内容。

DFI都看什么?

DFI典型结合能力:

与DLP结合:防止敏感文件泄露

与APT检测结合:捕捉文档型攻击

与邮件网关结合:识别钓鱼附件

与行为审计结合:回溯泄密溯源

四、DPI vs DFI:不是对立,而是“内容安全双剑”

组合应用是王道:先用DPI从流量中“挑文件”,再用DFI“扒内脏”检查真伪。

五、真实案例:为什么没用DPI+DFI,你永远查不到问题

场景一:员工上传PDF文件,却是“伪装压缩包”

DPI识别协议为HTTPS,内容为PDF;

DFI分析发现其实是RAR伪装,内含机密Excel;

实现了真正的敏感内容防泄漏

场景二:政企遭遇“投毒Word”,传统杀软无反应

DPI发现异常文档流量频繁,触发上传行为;

DFI解构文档,发现嵌入的恶意宏连接境外C2;

成功阻止“APT初始入侵点”

六、主流产品推荐(附开源与商用)

七、写在最后:内容安全,是新时代的“最后一道防线”

在这个连“二维码都能藏木马”的年代,企业只有用DPI + DFI双重机制,才能真正做到:

不怕端口绕行

不怕加密传输

不怕压缩混淆

不怕文档伪装

一套全面的内容安全体系,是企业从“防入侵”走向“控数据”的关键跨越。

防火墙的本质其实就是包过滤,我们通常所说的安全设备(如:IPS、IDS、AV、WAF)的检测重心是应用层。下一代防火墙基于传统防火墙的拓展能力,就是可以将以上的安全设备模块集成在一起,对流量进行检测。这些就体现在安全策略中的内容检测中。

注意:攻击可能只是一个点,防御需要全方面进行

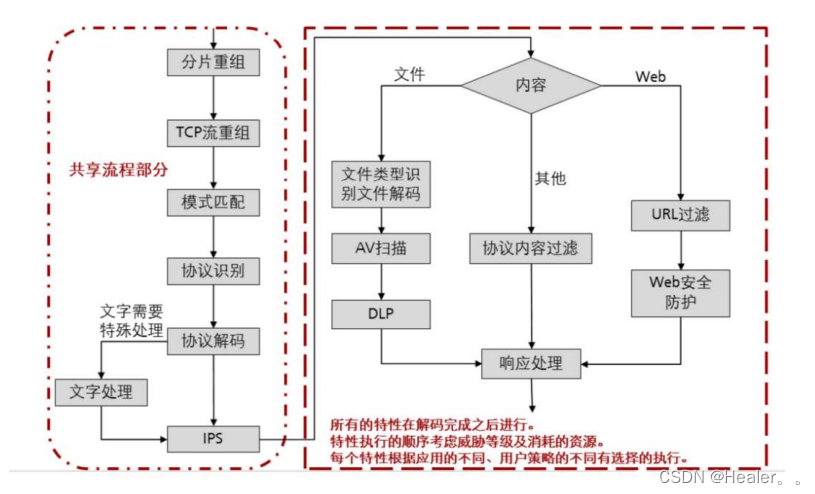

华为中 IAE引擎 的运行流程:

是一种并联检测系统,类似于统一威胁网关(UTM),但是在共享部分是串联部署,之后采用的是并联部署,效率更高。而这个引擎的核心则是DPI和DFI技术。

DFI和DPI技术 --- 深度行为检测技术

DPI --- 深度包检测技术

深度包检测技术包括以下三种类型:

主要针对完整的数据包(数据包分片,分段需要重组,也就是加强检测的可靠性),之后对数据包的内容进行识别(主要用于应用层中)

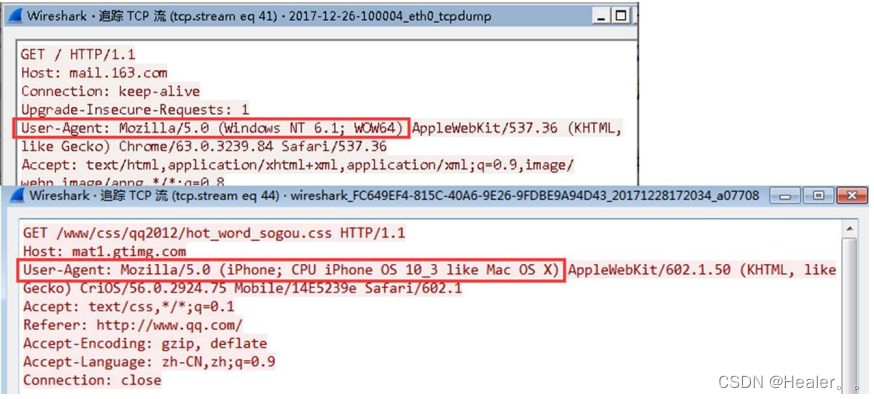

基于"特征字"的检测技术:是最常用的识别手段,基于一些协议的字段来识别特征(可以基于一些特殊的字段来进行检测,如:Host,UA)。以下是用wireshark抓取的HTTP数据包,因为是明文传输,所以可以很清楚的看到UA字段及浏览器和平台信息

基于应用网关的检测技术:有些应用控制和数据传输是分离的,比如一些视频流。一开始需要TCP建立连接,协商参数,这一部分称为信令部分。之后,正式传输数据后,可能就通过UDP协议来传输,流量缺少可以识别的特征。所以,该技术就是基于前面信令部分的信息进行识别和控制。因为后面的UDP传输一般是纯流量传输,无法识别。

基于行为模式的检测技术:比如我们需要拦截一些垃圾邮件,但是从特征字中很难区分垃圾邮件和正常邮件,所以可以基于行为来进行判断。垃圾邮件可能存在高频,群发等特性,如果出现就可以将其认定为垃圾邮件,进行拦截,并对IP进行封锁。

DFI --- 深度流检测技术

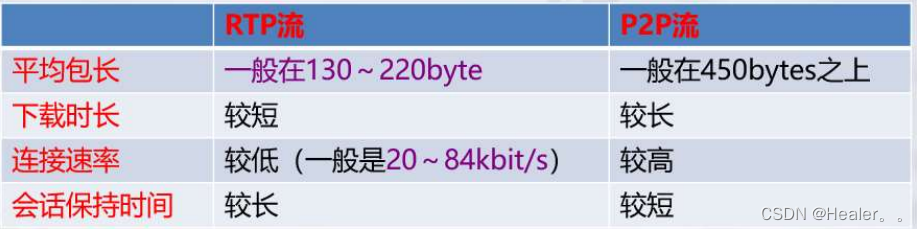

一种基于流量行为的应用识别技术(针对数据流来检测)。这种方法比较适合判断P2P流量。

不同应用的流量本身的特点是不一样的。在企业中,一般会禁用P2P流(看视频或娱乐),因为P2P流会大量消耗带宽,影响办公。

1、DFI仅对流量进行分析,所以只能对应用类型进行笼统的分类,无法识别出具体的应用;

DPI进行检测会更加精细和精准;

2、如果数据包进行加密传输,则采用DPI方式将不能识别具体的应用,除非有解密手段;

但是,加密并不会影响数据流本身的特征,所以DFI的方式不受影响。

所以在真实环境中,两种深度检测技术一般会同时使用。