✨关键词:tcpdump、抓包分析、网络排障、安全审计、pcap、端口调试、实战案例

🧩一句话总结:没有 tcpdump,你就不算真正了解 Linux 网络

一、什么是 tcpdump?

最强命令行抓包工具,没有之一

tcpdump 是 Linux 系统中最经典、最强大的网络抓包工具,它基于 libpcap(Packet Capture Library)开发,支持实时抓包、过滤、分析各种网络协议的数据包。

你可以理解为:

tcpdump是命令行下的 Wireshark;但比 Wireshark 更轻量、更原始、更脚本友好;

在无图形界面、远程排查、应急响应中,它是唯一可靠的抓包利器。

二、为什么学会 tcpdump 是“核心竞争力”?

🔒在安全事件响应中:

哪个服务被攻击了?

是 SYN Flood 还是 DNS 放大攻击?

是否有可疑 IP 正在扫端口?

📶在网络异常排查中:

为什么 ping 不通?

是出口丢包?还是服务端不回应?

是 TCP 三次握手失败?还是应用无响应?

🔍这些问题,只有 tcpdump 能一眼识破本质!

三、tcpdump 的工作原理简述

tcpdump利用 libpcap 提供的 网卡混杂模式(promiscuous mode) 抓取原始网络帧;它可以抓取并解析 链路层到应用层的协议,如 IP、TCP、UDP、ARP、DNS、HTTP、TLS 等;

通过 BPF(Berkeley Packet Filter)语法 实现精准过滤,只抓你想要的流量;

支持导出为

.pcap文件,供 Wireshark 等工具深入分析。

四、基本使用方法

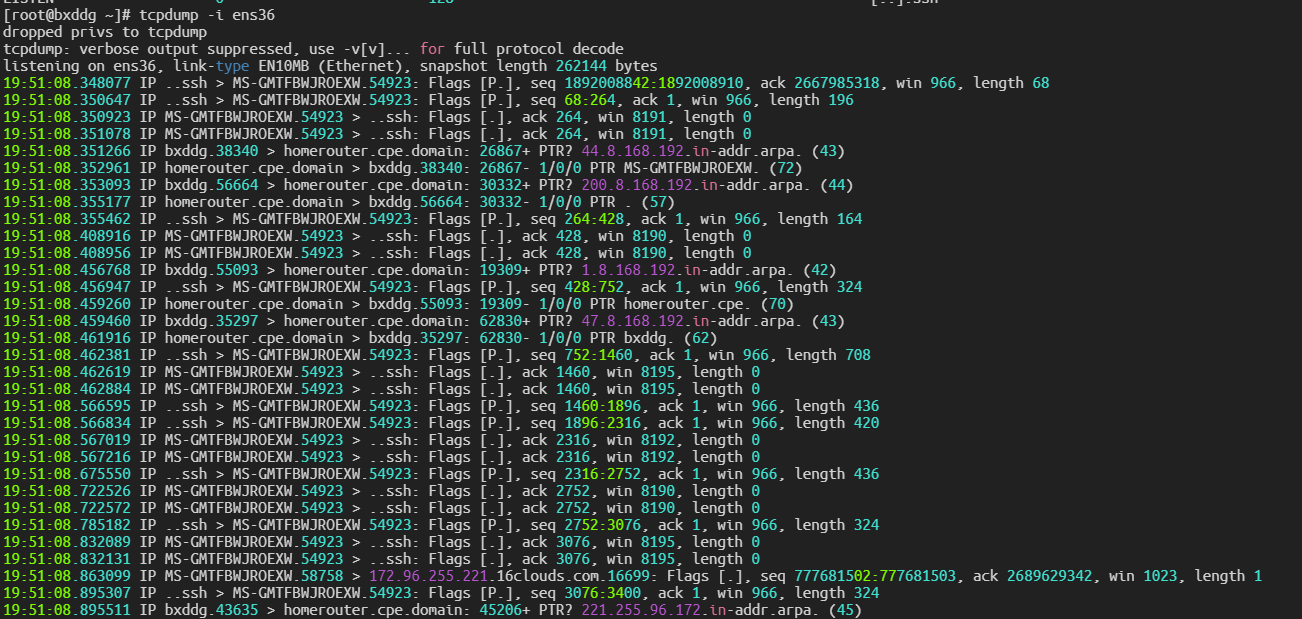

1️⃣ 抓取所有流量

sudo tcpdump -i eth0

-i指定网卡,可用ip a或tcpdump -D查看所有设备。

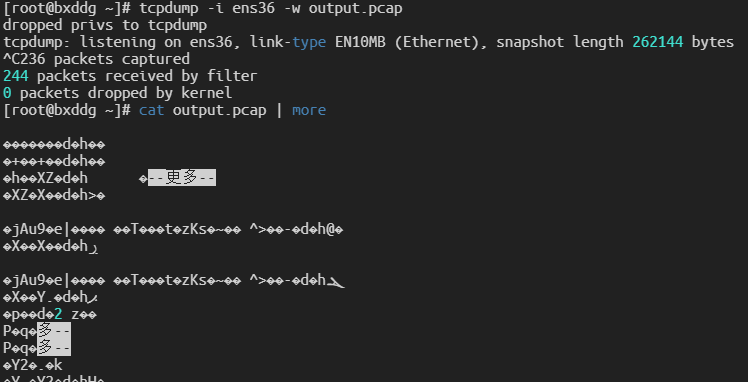

2️⃣ 抓取并保存为文件

sudo tcpdump -i eth0 -w output.pcap文件可用 Wireshark 打开分析。

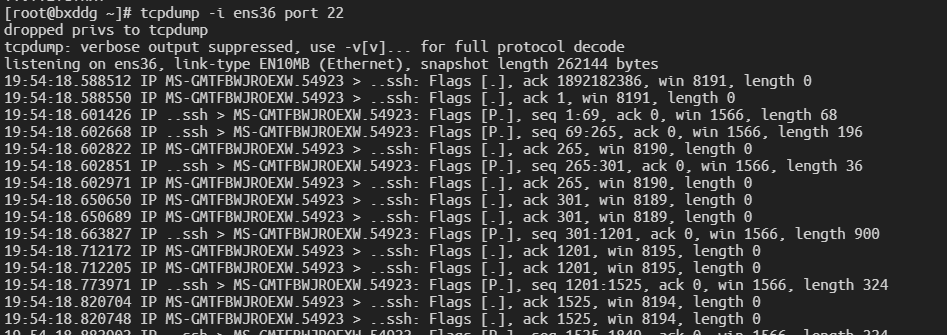

3️⃣ 使用过滤条件

sudo tcpdump -i eth0 port 80

sudo tcpdump -i eth0 host 192.168.1.100

sudo tcpdump -i eth0 tcp and port 443 and src 10.0.0.5使用 BPF 表达式组合条件,精确过滤。

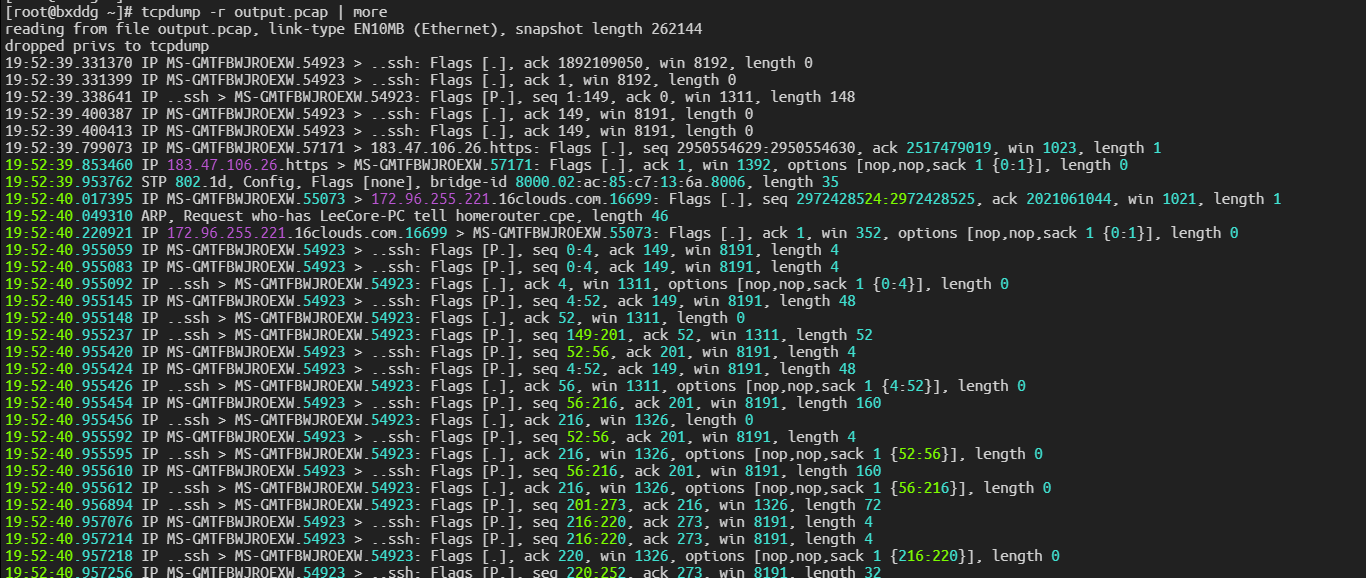

4️⃣ 读取 pcap 文件

tcpdump -r output.pcap

5️⃣ 显示更详细的包内容

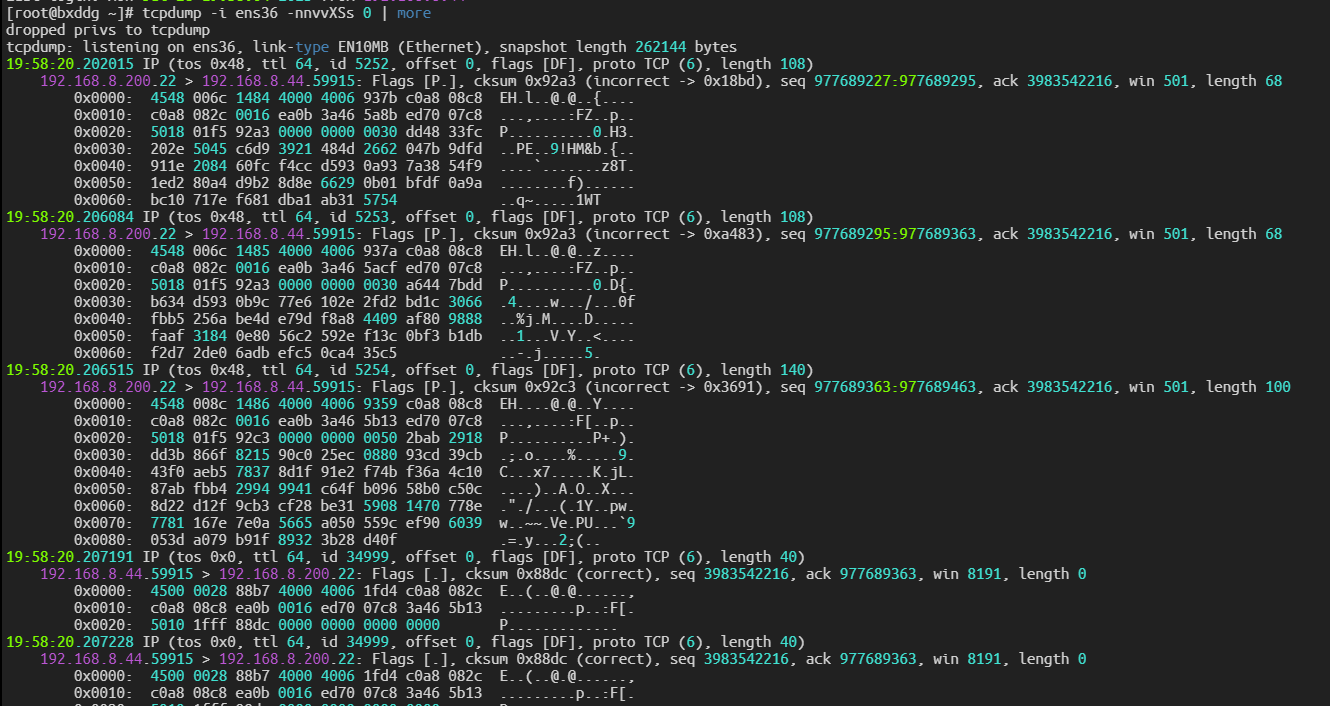

sudo tcpdump -i eth0 -nnvvXSs 0

五、tcpdump 进阶语法:常用过滤器

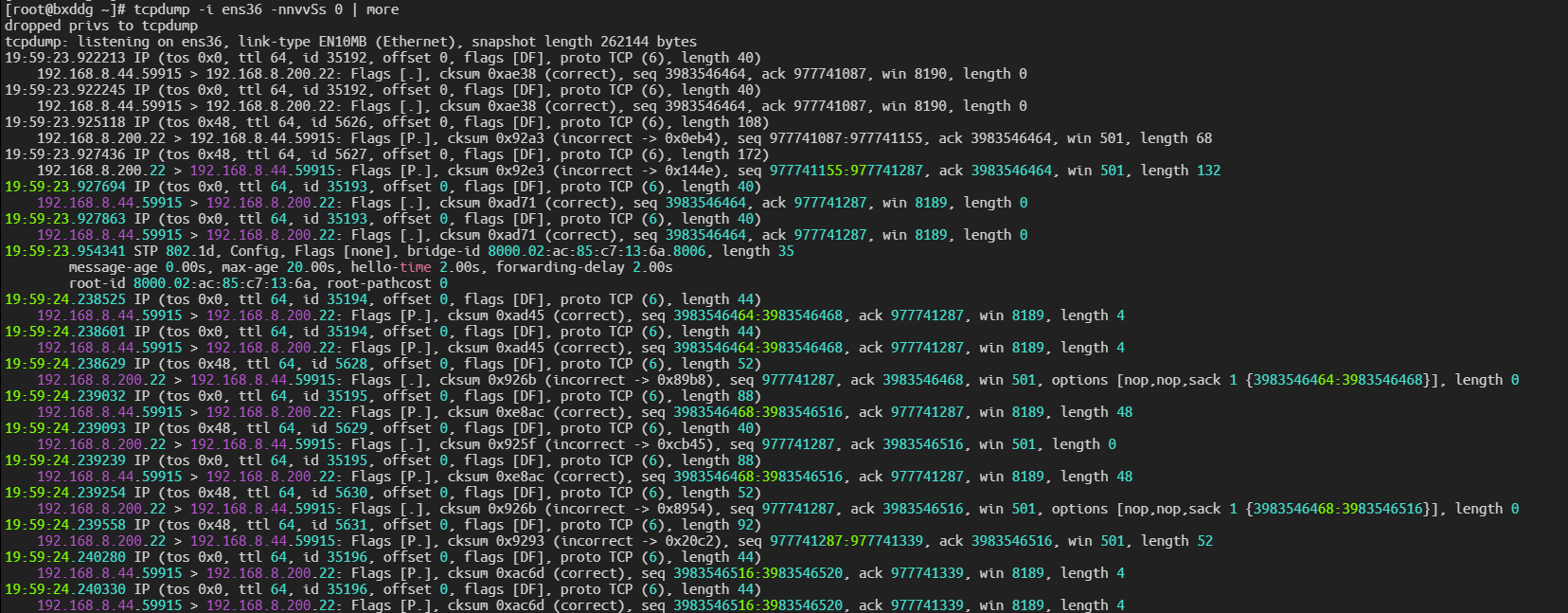

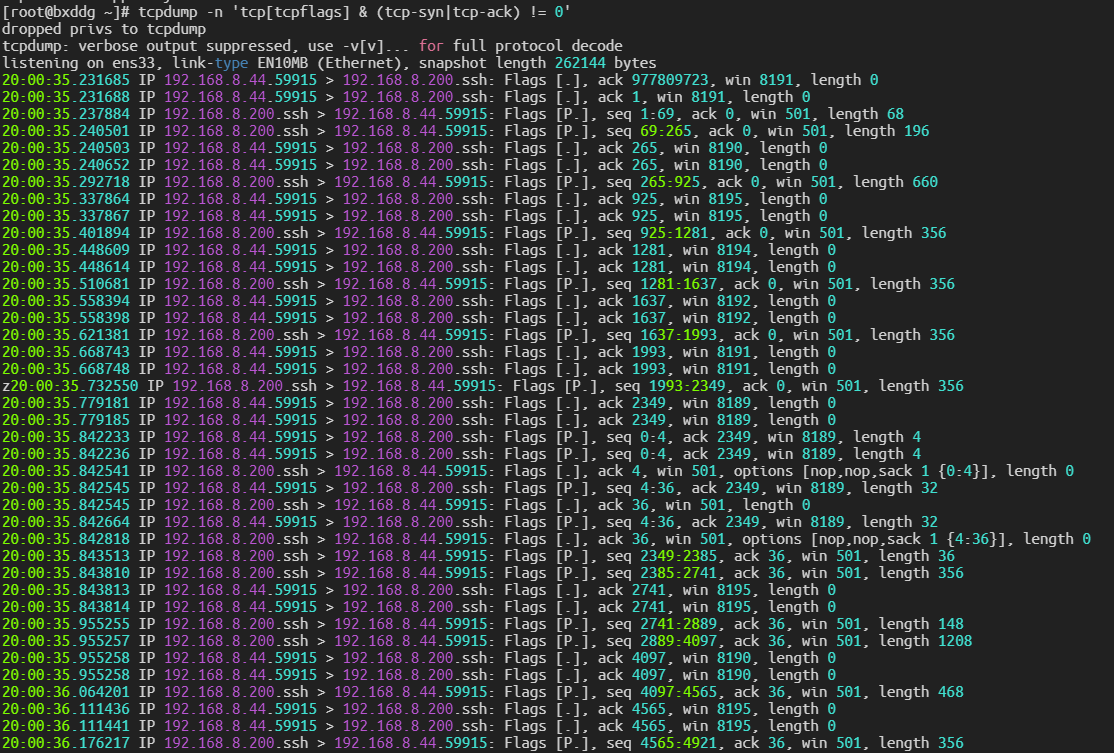

# 只抓 TCP 三次握手

tcpdump 'tcp[tcpflags] & (tcp-syn|tcp-ack) != 0'

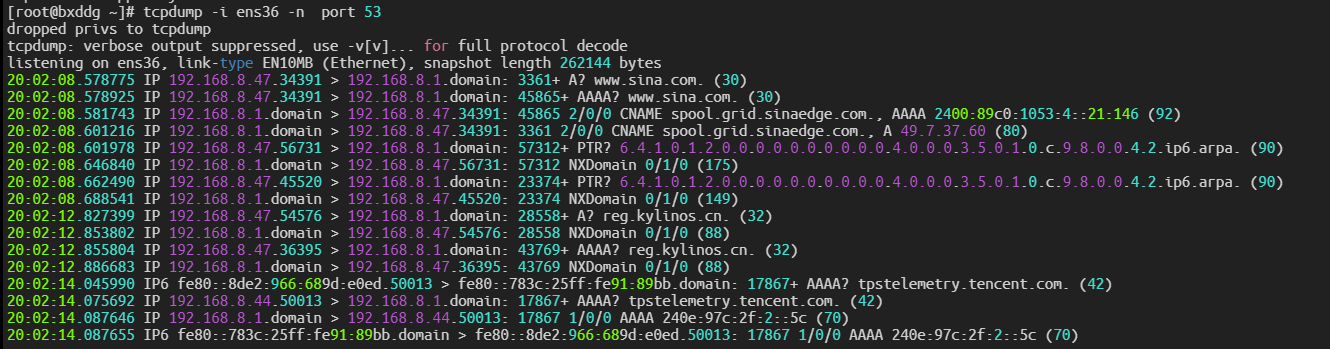

# 抓取 DNS 查询

tcpdump -i eth0 port 53

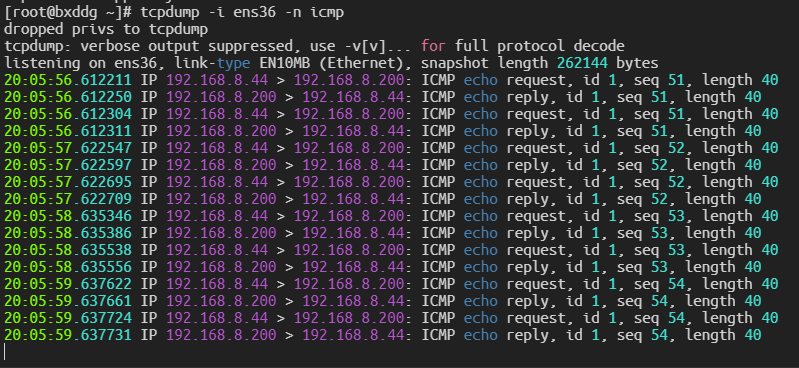

# 抓 ICMP(如 ping)

tcpdump icmp

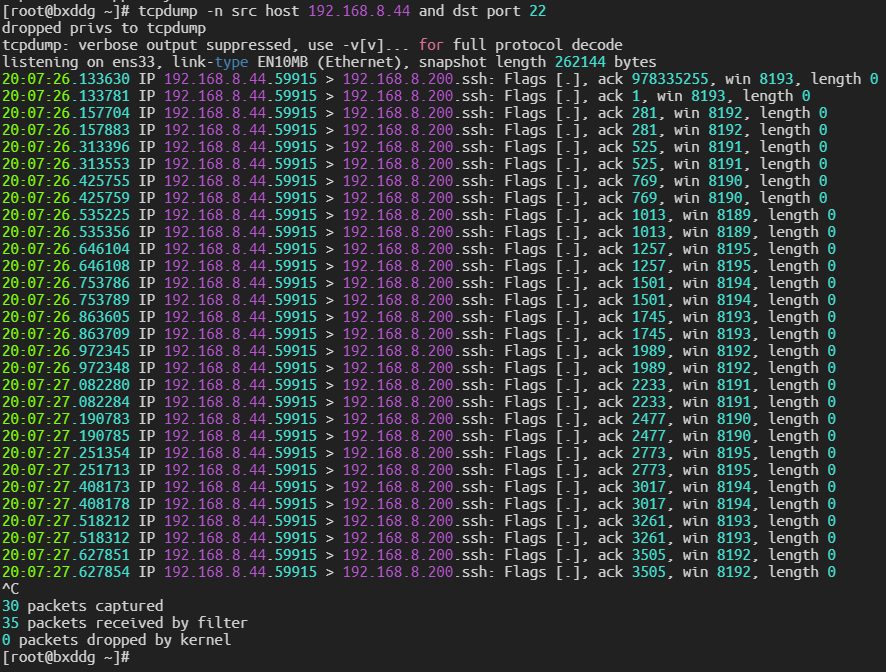

# 抓特定源 IP 且目的端口为 80 的包

tcpdump src host 192.168.1.100 and dst port 80

✅提示:BPF 过滤器和正则表达式不同,是编译到内核中的高效机制。

六、实战案例:一次 DNS 解析失败的深夜故障

🎬问题背景:

某 Linux 应用服务器无法连接外部 API 服务,curl 报错 Could not resolve host,但 DNS 服务正常。

🛠️排查步骤:

1️⃣ 确认 DNS 配置

cat /etc/resolv.conf显示使用了 192.168.1.53 的本地 DNS 缓存服务器。

2️⃣ 使用 tcpdump 抓包查看 DNS 流量

sudo tcpdump -i eth0 port 53 -nn -vv发现 DNS 请求已经发出,但无任何响应!

3️⃣ 改为抓取所有包

sudo tcpdump -i eth0 -nn -vv -w dns_timeout.pcap用 Wireshark 打开后发现:

DNS 请求被成功发出;

返回包来自 192.168.1.53,但 TTL=1,被上游路由器丢弃!

✅最终结论:

网络管理员在上游路由器启用了 TTL 限制,导致 DNS 响应包无法返回;

修改

ip ttl策略后恢复。

📌结论:tcpdump 定位问题仅用10分钟,远比日志分析快得多。

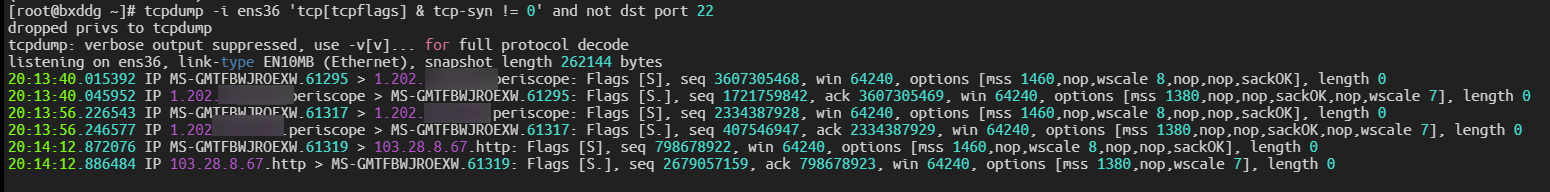

七、安全实战:检测端口扫描和暴力登录

# 检测端口扫描行为

sudo tcpdump -i eth0 'tcp[tcpflags] & tcp-syn != 0' and not dst port 22

# 检测 SSH 爆破

sudo tcpdump -i eth0 port 22 and 'tcp[tcpflags] & tcp-syn != 0'

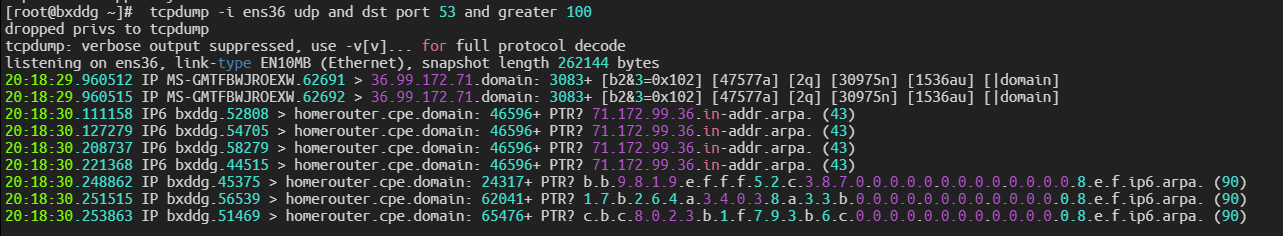

# 检测 UDP 放大攻击(如 DNS)

sudo tcpdump -i eth0 udp and dst port 53 and greater 100

八、与 Wireshark、iftop、nethogs 等工具对比

九、常见问题与调试技巧

十、总结:tcpdump 是 Linux 网络运维的必修课

掌握 tcpdump,你将具备以下能力:

✅ 实时分析网络异常

✅ 快速定位丢包/延迟/无响应问题

✅ 精准识别攻击行为

✅ 无需 GUI,远程服务器即可部署

✅ 与 iptables、netstat、ss 联合使用,更加高效