📦 你是否每次安装软件前都敲

sudo apt update,但从没想过它到底干了什么?

本文将揭开apt命令的神秘面纱,让你真正理解包管理器背后的运行机制。

一、什么是 apt?它为什么重要?

apt(Advanced Packaging Tool)是 Debian、Ubuntu 及其衍生发行版中的核心包管理工具,用于:

安装、升级、删除软件

管理软件依赖关系

查询软件包信息

与软件仓库通信

📌 简单一句话:你系统中几乎所有程序都通过 apt 来安装或更新。

二、核心命令一览(apt 家族成员)

三、apt update 的核心作用

作用:

apt update会连接你系统中配置的软件仓库源,下载并更新本地的“包索引文件”(package index)。

这就像是你打开淘宝首页,它会加载所有商品目录,但你还没买。

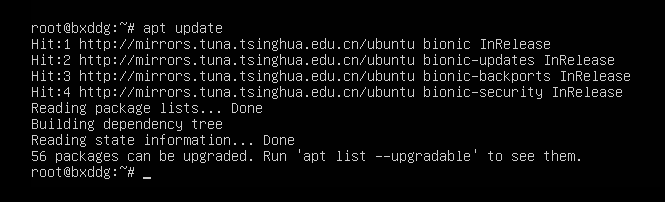

sudo apt update运行后会看到类似输出:

四、与 apt upgrade 的区别

📌 类比:

apt update就像刷新你手机的 App Store 应用列表apt upgrade才是真正去升级那些 App

五、底层机制:apt update 做了哪些事?

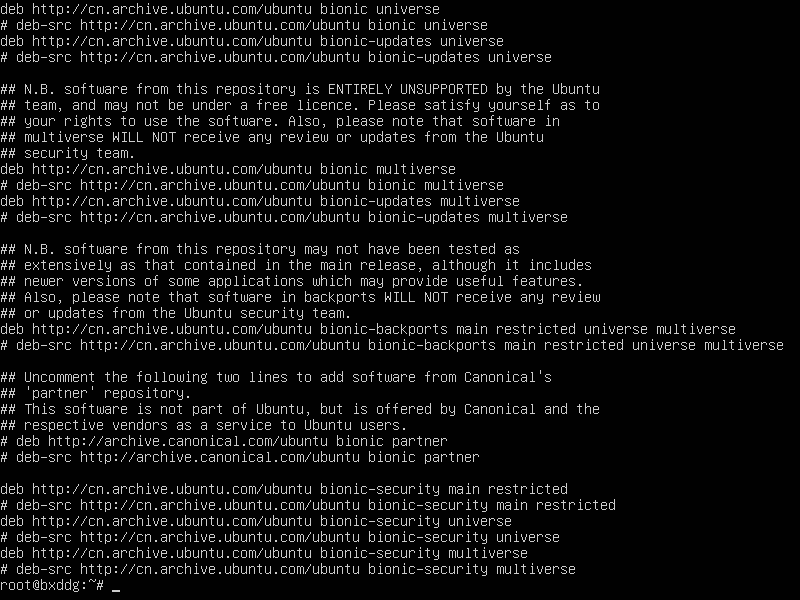

/etc/apt/sources.list

/etc/apt/sources.list.d/*.list这些文件中定义了所有“镜像源”地址,如:

deb http://archive.ubuntu.com/ubuntu focal main restricted

deb http://security.ubuntu.com/ubuntu focal-security main

执行 apt update 时:

系统依次访问上述地址

下载最新的

.gz/.xz格式的索引压缩文件解压并存入

/var/lib/apt/lists/目录刷新本地的可安装软件版本数据

六、常见相关命令详解

apt upgrade:将已安装的软件更新为新版本(推荐常用)

sudo apt upgrade升级当前安装的软件包

不会卸载软件,不会安装新依赖

apt full-upgrade:升级 + 自动处理依赖(可能卸载旧包)

sudo apt full-upgrade与

apt-get dist-upgrade等价自动添加/删除依赖包

危险性略高,适合发行版升级

apt list --upgradable:列出有哪些包可以升级

apt list --upgradable输出类似:

openssl/focal-updates 1.1.1f-1ubuntu2.18 amd64 [upgradable from: 1.1.1f-1ubuntu2.17]apt show <包名>:查看某软件包详情

apt show curl查看版本、依赖、来源、大小、描述等

类似

yum info(Red Hat 系)

七、apt update 报错排查

八、提高速度的建议:使用国内/内网镜像源

修改 /etc/apt/sources.list 为如下形式:

deb https://mirrors.ustc.edu.cn/ubuntu focal main restricted universe multiverse

deb https://mirrors.ustc.edu.cn/ubuntu focal-updates main restricted universe multiverse

deb https://mirrors.ustc.edu.cn/ubuntu focal-security main restricted universe multiverse之后执行:

sudo apt update

✅ 国内网络环境下会快很多。

九、最佳实践建议

✅ 每次安装软件前先执行 apt update

✅ 每周定时执行 apt upgrade 保持系统安全

✅ 在 CI/CD 流水线中固定镜像版本避免被“更新破坏”

✅ 使用 --no-install-recommends 安装精简版本

✅ 使用 apt-mark hold <pkg> 锁定关键包版本(如 kernel、docker)

十、结语:懂得 apt update,你才真正开始懂 Linux

每一个看似简单的命令背后,都隐藏着系统构建与包管理的深层逻辑。

apt update 是连接你本地系统与全球开源生态的桥梁,

掌握它,你才能掌控系统软件的生命周期、安全与稳定性。