“域不仅管人,也在管每一台设备的身份与权限。”

很多人理解“域”只是用户登录、账号统一,其实更关键的是对计算机的统一识别、分类、控制与防护。今天我们来深入聊聊:一个域中到底有哪些类型的计算机?它们都负责什么?该怎么管?

一、前置理解:域环境中的“计算机对象”是什么?

在 Windows 活动目录中,每一台加入域的计算机都会在 AD 中注册为一个“计算机对象”,具有:

唯一标识(SID、名称、GUID)

加入时间、登录记录、所属组织单位(OU)

可接受组策略、可被身份认证系统识别

是权限控制、审计跟踪的基本单位

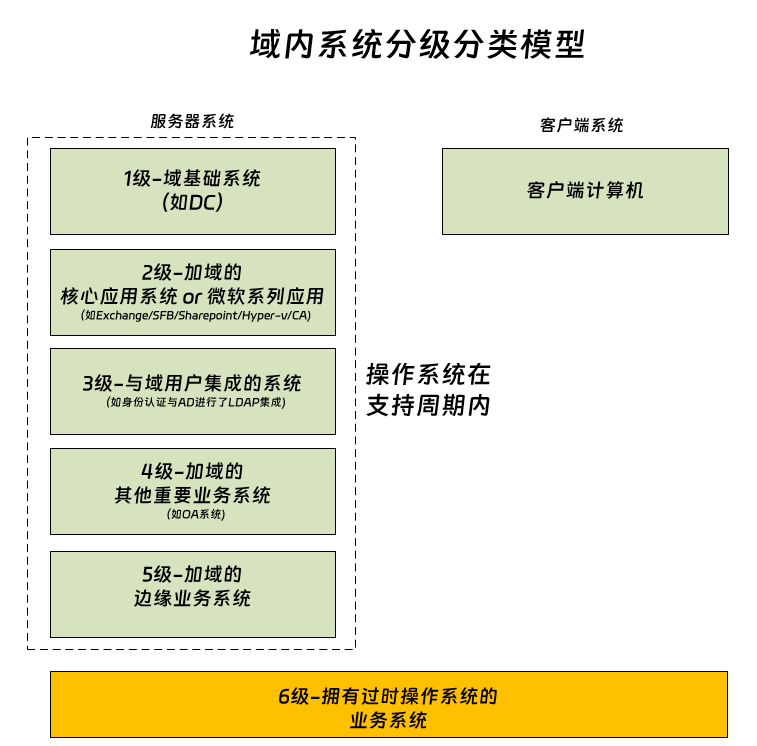

二、域中计算机的五大类型分类

1. 域控制器(Domain Controller, DC)

📌 DC 是“核心中的核心”,也是攻击者的终极目标。需物理隔离 + 加强安全防护。

2. 成员服务器(Member Server)

📌 是最常被攻击的目标之一,建议启用日志、权限分区、定期基线检查。

3. 客户端工作站(Workstations)

📌 应严格控制本地管理员权限 + 限制可执行脚本/插件。

4. 管理跳板机 / 运维终端

📌 建议部署专用网络区、安全桌面系统、命令审计系统等。

5. 非信任设备(未加入域)

📌 建议部署 NAC(网络准入控制)进行隔离策略。

三、管理角度:如何根据分类强化安全控制?

四、为什么分类管理计算机对象很重要?

因为它决定了你能不能做到:

✅ 按设备类型下发不同组策略(如 U盘管控、密码策略)

✅ 针对不同角色部署差异化补丁与安全基线

✅ 做到“风险可见、权限可控、事件可溯”

✅ 有效满足**等保2.0“边界防护+主体管理”**核心要求

五、实际应用举例:标准企业中的分类视角

六、写在最后:

“用户和电脑一样,都是有‘身份’的,关键是你有没有把它们分类、定位、设边界。”

在域环境中,计算机不是一台硬件那么简单,它代表的是系统身份、资源能力与潜在风险。唯有精细化分类与策略控制,才能打造真正可控的网络边界。