在网络安全领域,

真正危险的不是黑客,

而是“你不知道的漏洞”。

很多人第一次听说 CNVD,

是在看到通告、整改通知,或系统被要求“排查 CNVD 编号漏洞”的时候。

于是问题来了:

CNVD 是什么机构?

它和 CVE、CNNVD 有什么关系?

为什么一个漏洞要“上平台”?

普通单位、普通人,真的和 CNVD 有关系吗?

这篇文章,只做一件事:

把 CNVD 的底层逻辑,一次讲透。

一、CNVD 是什么?一句话先讲清楚

国家信息安全漏洞平台(CNVD)

是我国统一组织、管理、发布信息安全漏洞信息的国家级平台。

你可以把它理解为:

国家层面的“漏洞收集、评估与通报系统”。

它不是黑客组织,

不是厂商,

也不是单纯的“漏洞网站”,

而是一个带有治理属性的安全基础设施。

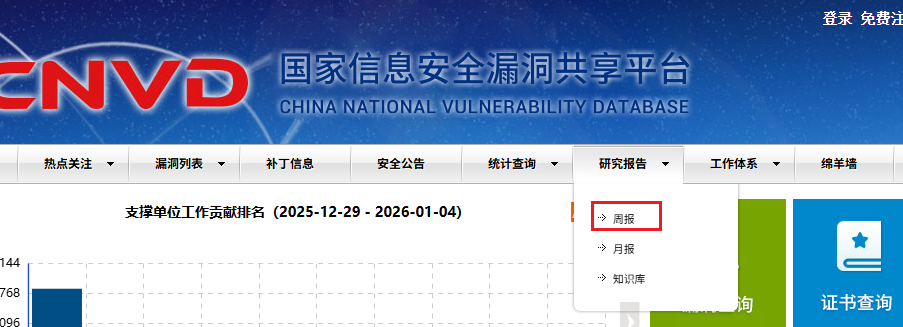

https://www.cnvd.org.cn

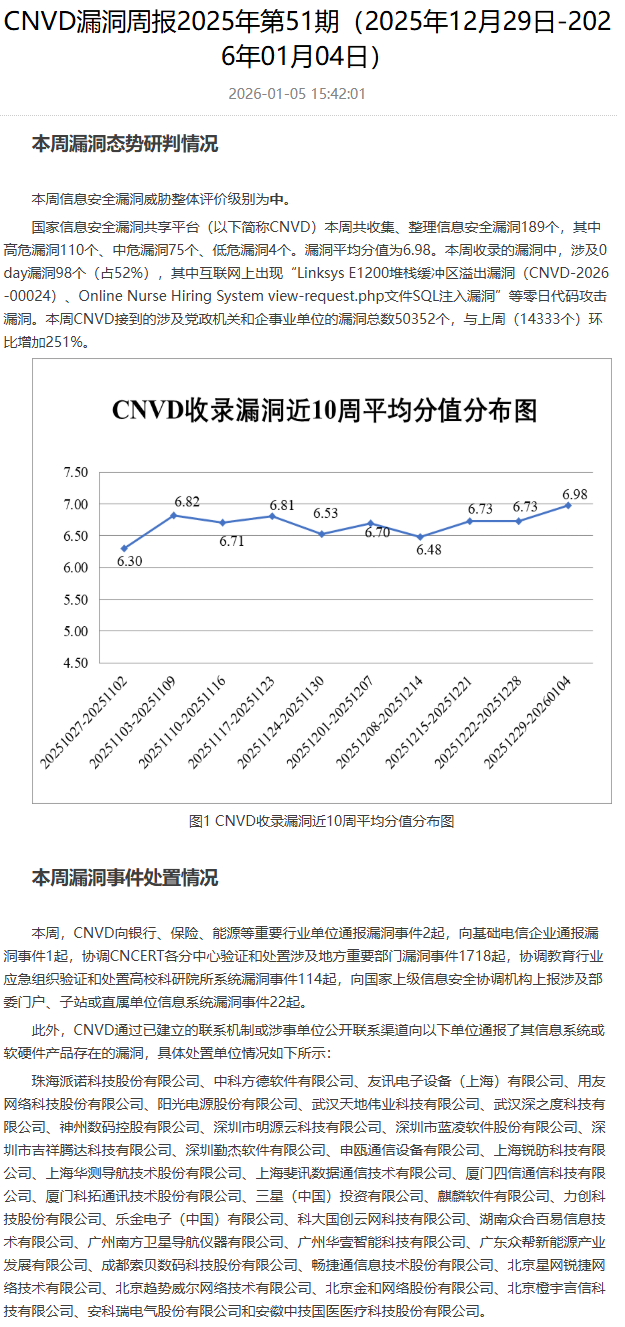

通过导航栏可以看周报和月报

最近一期的周报如下所示

如何快速查找最新漏洞信息

在官网你可以:

✅ 按关键字搜索漏洞编号

(例如查询 “CNVD-C-2025-XXXXX”)

✅ 按产品/厂商搜索特定软件的漏洞

✅ 查看明细页面

每个漏洞都有详细条目,包括影响版本、危害程度、解决建议等。

二、为什么国家一定要建 CNVD?

从国家视角看,漏洞不是“技术问题”,而是:

网络运行安全问题

数据安全问题

关键信息基础设施风险问题

如果没有统一平台,会发生什么?

漏洞信息四散在论坛、微信群、灰色渠道

同一个漏洞,有人知道、有人不知道

攻击者比防守者更早掌握漏洞细节

安全博弈直接失衡。

CNVD 的本质作用就是一句话:

让漏洞从“地下流通”,走向“可控披露”。

三、CNVD 到底在“管”什么?

很多人以为 CNVD 只管“高危漏洞”,其实不完全对。

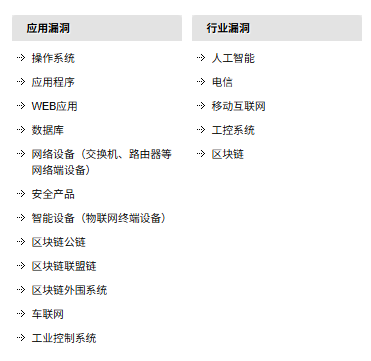

CNVD 管理的核心对象包括:

操作系统漏洞

数据库、中间件漏洞

Web 应用漏洞

网络设备漏洞

工控、物联网、国产软硬件漏洞

不分国产 / 进口,

不分开源 / 商业,

只要影响信息安全,都在其视野内。

四、一个漏洞,为什么要“上 CNVD”?

这是理解 CNVD 最关键的一点。

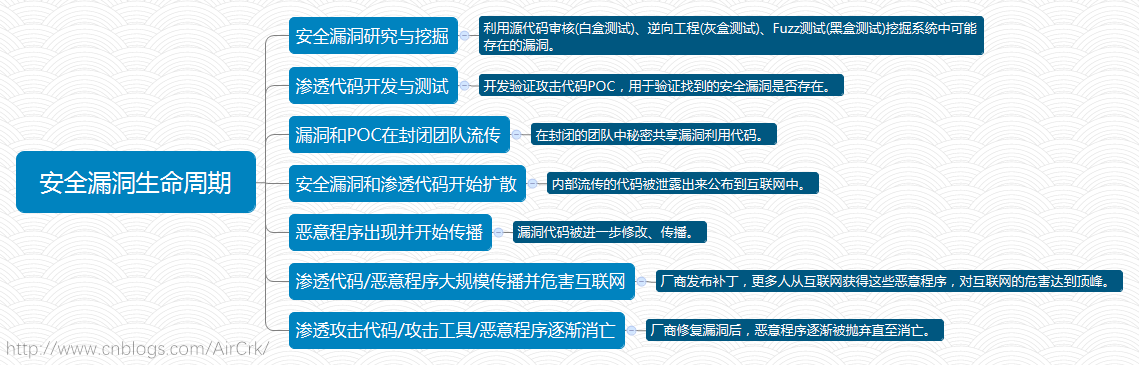

一个漏洞从发现到“有编号”,通常经历:

1️⃣ 漏洞被发现

安全研究员

厂商

企业安全团队

2️⃣ 漏洞上报 CNVD

提交漏洞描述

影响范围

复现方式(可控)

3️⃣ CNVD 组织评估

真实性

危害等级

影响面

4️⃣ 分配 CNVD 编号并发布通告

统一命名

统一风险等级

统一修复建议

从这一刻起,漏洞才算进入**“国家可治理范围”**。

五、CNVD 编号意味着什么?

CNVD 编号 ≠ 简单的“编号而已”。

它意味着:

漏洞已被国家平台确认

风险已被正式定级

可作为合规、审计、整改的依据

在很多场景中:

等保 / 分保

安全检查

专项行动

行业监管

都会直接要求:

“排查并修复 CNVD ×××× 漏洞”

六、CNVD 和 CVE / CNNVD 有什么区别?

这是最常被问的问题之一。

一句话区分:

更直白地说:

CVE:全球统一“身份证号”

CNNVD:偏向技术情报

CNVD:直接服务国家安全管理体系

很多漏洞会同时拥有:

CVE 编号

CNNVD 编号

CNVD 编号

但CNVD 更强调“治理与响应”。

七、普通单位为什么必须关注 CNVD?

即使你不是安全厂商,也绕不开 CNVD。

原因很现实:

系统漏洞 ≠ 你主动制造

但不修漏洞 ≠ 无责任

在现实中:

漏洞被通报

你系统中存在

未及时整改

这已经不是技术问题,而是管理问题。

CNVD 是:

把“技术风险”转化为“管理可控事项”的工具。

八、关于 CNVD 的几个常见误区

❌ 误区一:漏洞不上 CNVD 就没事

现实是:

不上 CNVD,只是你不知道而已。

❌ 误区二:CNVD 只对大单位有用

现实是:

越是中小单位,越依赖统一权威信息源。

❌ 误区三:CNVD 是“曝光平台”

恰恰相反:

CNVD 的核心目标是降低风险外溢,而不是制造恐慌。

九、一句话总结 CNVD 的真正价值

如果一定要用一句话来概括 CNVD:

它不是为了告诉你“有多少漏洞”,

而是为了让漏洞不再成为失控变量。

在数字化时代,

漏洞不可避免,

但混乱是可以避免的。

CNVD,正是国家给出的那套“秩序”。