先给一句“压轴结论”

👉 漏洞≠一定要修,修漏洞≠打补丁

在信创环境下,漏洞治理的核心不是“清零”,而是风险可控、业务可用、责任可交代。

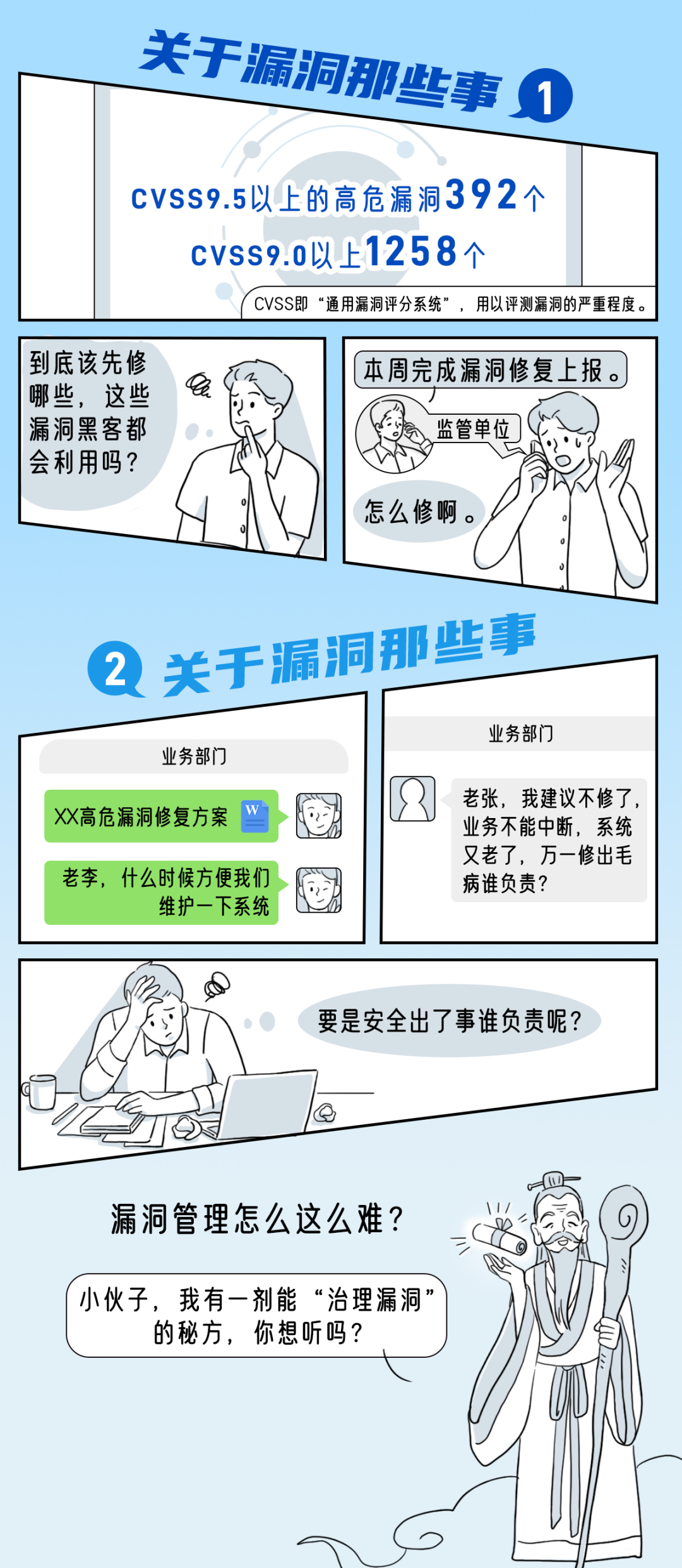

如果你刚接触信创(国产 CPU / 操作系统 / 中间件 / 数据库),一定会被漏洞问题折磨到怀疑人生:

扫描器一跑,上百个漏洞

有的补丁打不上

有的补丁一打就崩

领导一句话:

“这些漏洞怎么还没修完?”

这篇文章,我们不站在“厂商”“检查组”,而是站在一线视角,给你一套真正能落地的漏洞修复原则体系。

一、先纠正一个致命误区:漏洞不是“修得越多越好”

小白常见的三种错误认知

❌ 漏洞=系统不安全

❌ 不修漏洞=违规

❌ 扫描报告=整改清单

专业视角只有一句话:

漏洞是否需要修,取决于“风险是否真实存在”。

而不是:

编号大不大

CVSS 分高不高

扫描器红不红

二、信创环境下,为什么“漏洞修复”比传统环境更复杂?

1️⃣ 信创的现实特点

决定了:信创漏洞治理一定是“策略型修复”,不是“技术型修复”。

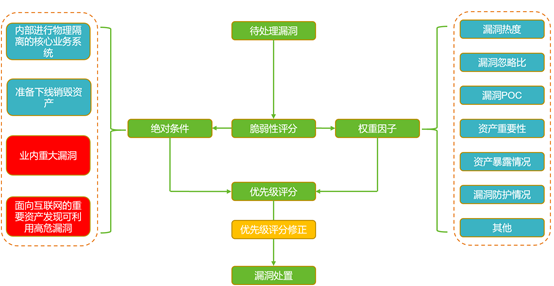

三、资深专家的漏洞“三分法”:先分类,再决策

这是最重要的一部分,请记住这个模型

漏洞分为三类,而不是“高/中/低危”

第一类:必须修的漏洞(Mandatory Fix)

✅ 判断标准(满足任意一条)

存在 真实攻击路径

可被 远程利用

已有 在野攻击案例

影响 核心业务 / 数据

涉及 权限提升 / 代码执行

与“是否信创”无关,与“风险是否真实”有关

🔴 典型必须修漏洞举例

Web 应用存在 SQL 注入

SSH / Web 管理口暴露在业务网

已被利用的高危 OpenSSL 漏洞

核心数据库弱口令

🛠 怎么修(推荐顺序)

配置层修复(首选)

关闭端口

限制访问源

禁用功能

补丁修复(次选)

官方补丁

厂商安全更新

架构修复(兜底)

网络隔离

代理 / 堡垒 / 白名单

能不动系统,就不动系统。

第二类:可以不修,但必须“控风险”的漏洞(Conditional Fix)

这是信创环境里数量最多、最容易被误解的一类。

✅ 判断标准

需要本地权限才能利用

利用条件苛刻

已被网络隔离

无法横向、无数据影响

🟡 典型场景举例

本地提权漏洞(但系统无登录入口)

依赖组件漏洞(功能未启用)

仅影响开发接口

内核漏洞但系统完全离线

🛠 专业处理方式(不是“放着不管”)

你要做的不是“修”,而是:

检查时,最怕的是:不修 ≠ 没解释。

第三类:可以明确不修的漏洞(Acceptable Risk)

这是很多小白最不敢判、但专家最常判的一类。

✅ 判断标准(通常同时满足)

完全离线环境

无外部输入

无利用路径

厂商明确不支持修复

修复风险大于漏洞风险

🟢 典型信创场景举例

离线涉密网的理论漏洞

厂商不提供补丁的“历史组件漏洞”

仅扫描器规则命中的误报

编译参数类漏洞

🛡 专业做法不是“无视”,而是“风险接受”

你需要准备的不是补丁,而是:

风险接受说明

厂商支持说明

网络与物理隔离证明

安全的本质,是“可解释、可证明”。

四、联网环境 vs 离线环境:漏洞标准完全不同

1️⃣ 联网环境(互联网 / 科研网)

原则关键词:

暴露面最小化

高危漏洞:优先修

低危漏洞:看暴露面

强调“攻击可达性”

扫描报告权重高

2️⃣ 离线环境(涉密网 / 内网)

原则关键词:

边界可信 + 内部可控

漏洞是否“可被触达”是核心

更强调:

物理隔离

网络拓扑

管理控制

“漏洞存在 ≠ 风险存在”

五、漏洞修复的 5 条“专家级原则”

原则 1️⃣:风险优先,不是分值优先

CVSS 只能参考,不能代替判断。

原则 2️⃣:能配置不补丁,能隔离不改系统

信创环境尤其如此。

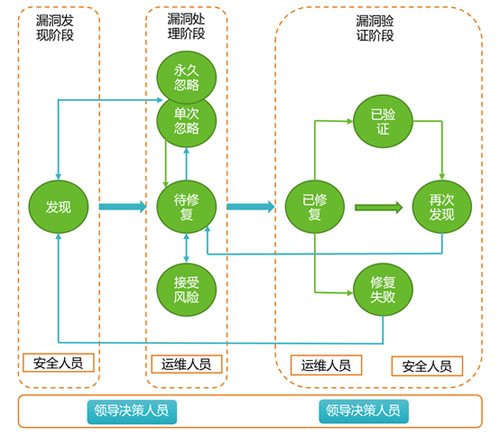

原则 3️⃣:漏洞治理 ≠ 技术行为

它是管理 + 技术 + 文档的组合拳。

原则 4️⃣:不修的漏洞,一定要“说得清”

写清楚,比修掉更重要。

原则 5️⃣:漏洞修复要服务于“业务连续性”

系统能跑,比“零漏洞”重要。

六、给小白的一段“保命级总结”

如果你只记住 5 句话:

1️⃣ 漏洞不是越修越安全

2️⃣ 真实攻击路径 > 漏洞编号

3️⃣ 信创环境必须“策略修复”

4️⃣ 不修 ≠ 不管,一定要可解释

5️⃣ 修漏洞的最终目标,是系统稳定运行