网络安全防线的“骨架工程”

“没有安全域,就没有边界;没有边界,就无法控制风险。”

在网络安全体系设计中,“安全域划分”是最基础、最重要、也是最容易被忽视的一环。很多安全事故表面看是攻击手法高明,实则是内部“安全域混乱”,导致风险扩散、权限蔓延、系统失控。

一、什么是安全域(Security Zone)?

安全域(Security Domain / Zone)是指在网络安全架构中,按照资产的重要性、功能、信任等级和访问控制要求,将系统、设备、用户、服务进行逻辑隔离与边界管理的区域划分方法。

📌 通俗点说:

把全网像“小区”一样划成若干区域,谁能进哪个区域,能访问什么资源,都要有“门禁规则”。

二、安全域划分的核心目的

三、安全域的常见划分方式

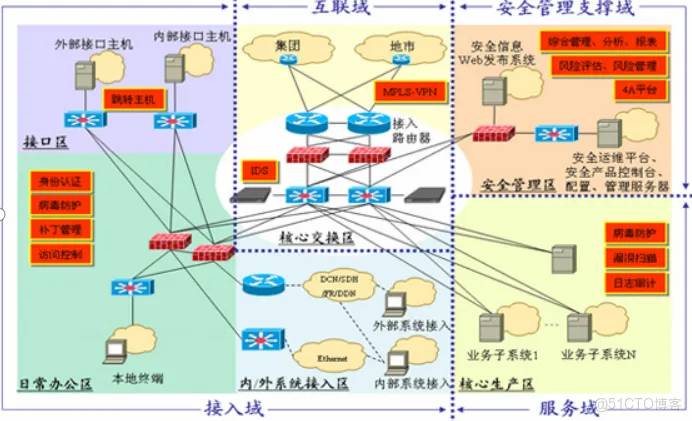

按系统功能划分:

管理域、生产域、办公域、互联网域、接入域等

按资产等级划分:

一级域(核心系统),二级域(业务系统),三级域(支撑系统)

按网络拓扑划分:

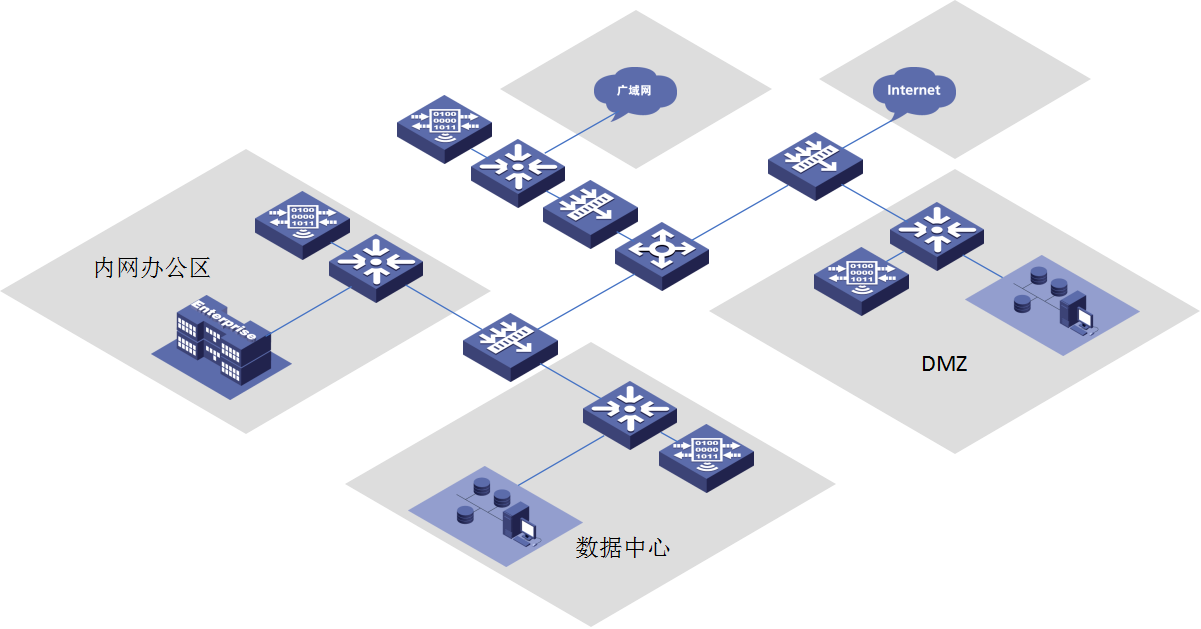

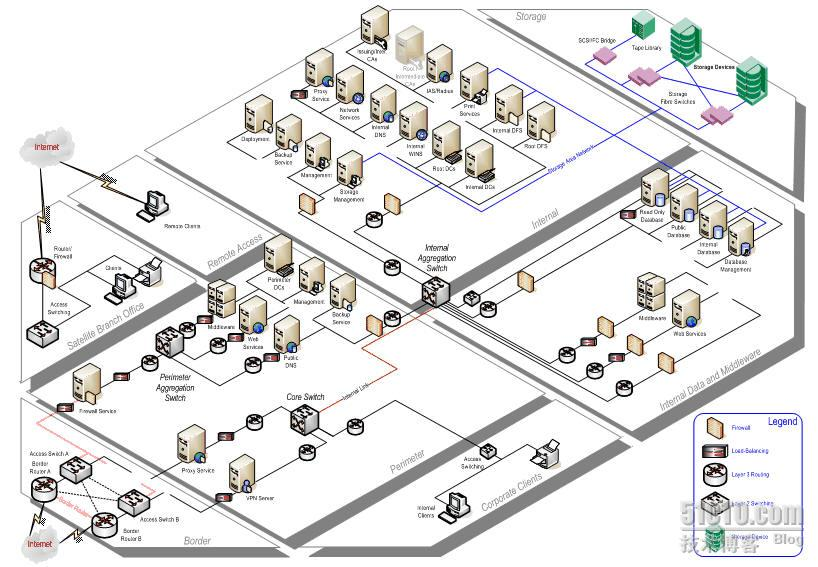

内网安全域、外网安全域、隔离区(DMZ)、堡垒区、运维区等

四、安全域典型架构图(企业级)

└─────────────┘ └─────────────┘

└─────────────┘ └─────────────┘

五、安全域划分的优点与挑战

六、落地建议与实战经验

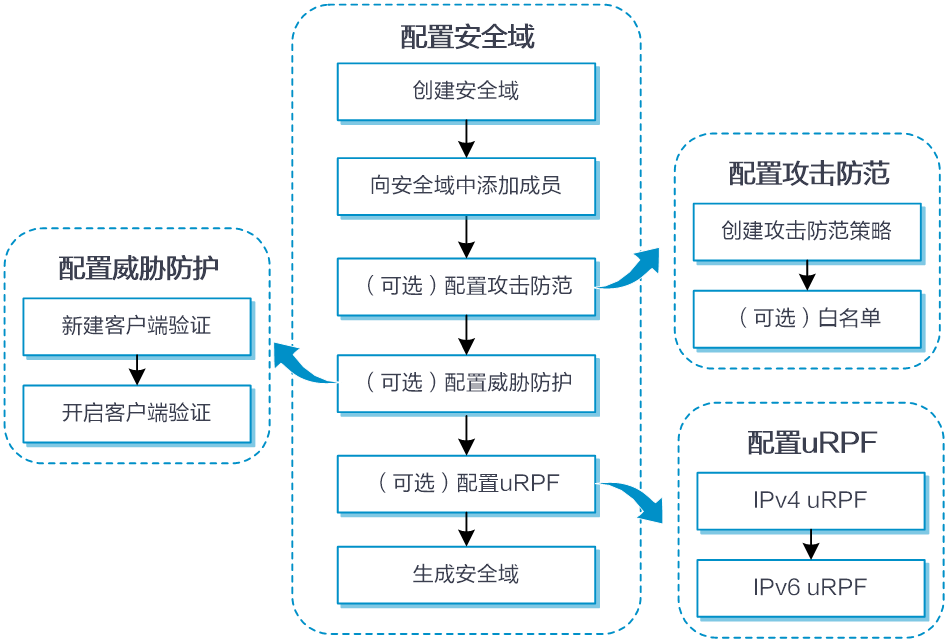

落地建议:

先从“资产清单”入手,明确每台设备属于哪个域

制定“域间通信矩阵”:谁能访问谁、用什么协议、哪几个端口

使用防火墙/ACL/零信任代理等手段做访问隔离

为不同安全域设置不同日志策略、身份认证等级

常见错误:

所有服务器都放在“一个大内网”中 → 攻击扩散无障碍

运维账号可跨域登录 → 横向提权极易成功

网络设备和办公网同属一个域 → 核心资产暴露风险加大

七、安全域 ≠ 技术划分,它是安全治理能力的体现

真正的安全,不是买了多少设备,而是你有没有“边界意识”。

安全域划分,是安全运营体系的“地基”;

没有域划分的架构,是无法防住 APT、横向渗透的;

越是涉密、关键系统,越要把人、机、网、权划在“域”里。