当攻击已经发生,

防火墙、IDS、漏洞扫描都已经“来不及”时,真正决定损失大小的,只有一件事:应急响应能力。

很多人谈网络安全,关注的是防;

而真正成熟的安全体系,一定同时重视**“事前防护 + 事中响应 + 事后复盘”**。

其中,“网络安全应急响应”正是承上启下、决定生死的那一环。

一、什么是“应急响应”?

1️⃣ 什么是应急响应(Incident Response)

应急响应(Emergency / Incident Response),是指在突发事件发生后,组织按照既定的预案和流程,快速、有序、可控地处置事件,防止损失扩大,并尽快恢复正常状态的一整套活动。

它具备几个典型特征:

事件已发生或正在发生

时间敏感、容错率极低

强调组织协同,而不是个人英雄主义

以“止损、恢复、复盘”为核心目标

应急响应并不等同于“救火”,而是一种制度化的危机管理能力。

2️⃣ 什么是网络安全应急响应(Cybersecurity Incident Response)

网络安全应急响应,是应急响应在信息化、网络化、数字化场景下的专业化延伸,指:

在发生网络攻击、安全事件或信息系统异常时,围绕信息资产、业务系统和数据安全,快速进行监测、研判、处置、恢复和总结的一系列技术与管理活动。

典型事件包括但不限于:

勒索病毒 / 挖矿木马

账号被入侵、权限被滥用

数据泄露、数据篡改

关键业务系统被攻击导致中断

供应链攻击、第三方组件后门

网络舆情安全事件(因网络安全引发)

一句话总结:

网络安全应急响应,是“在最坏情况下,确保组织不崩盘”的最后一道防线。

二、网络安全应急响应在安全体系中的位置

很多单位存在一个误区:

“我们买了防火墙、态势感知、堡垒机,是不是就安全了?”

答案是:远远不够。

一个完整的安全体系,应至少包含三层能力:

其中,应急响应正好处在**“事中”与“事后”的关键连接点**。

从工程视角看,网络安全应急响应至少要回答四个问题:

发生了什么?

影响范围多大?

现在该做什么?

以后如何避免再发生?

三、网络安全应急响应到底“应”什么、“急”什么、“怎么响应”

1️⃣ “应”什么:应的是安全事件

国家层面对网络安全事件通常划分为:

有害程序事件

网络攻击事件

信息破坏事件

数据泄露事件

系统运行安全事件

重点不是“技术细节”,而是对业务、数据、社会影响的后果。

2️⃣ “急”什么:急的是时间与扩散

应急响应的核心不是“查得多清楚”,而是:

是否第一时间发现

是否第一时间止损

是否第一时间上报

是否第一时间恢复关键业务

在实战中,每延迟 10 分钟,损失呈指数级上升。

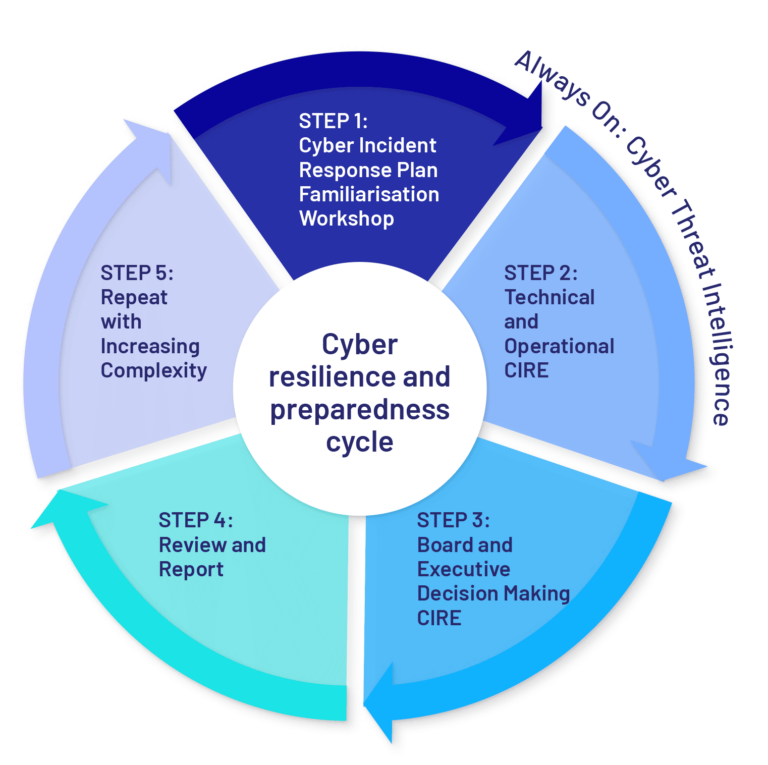

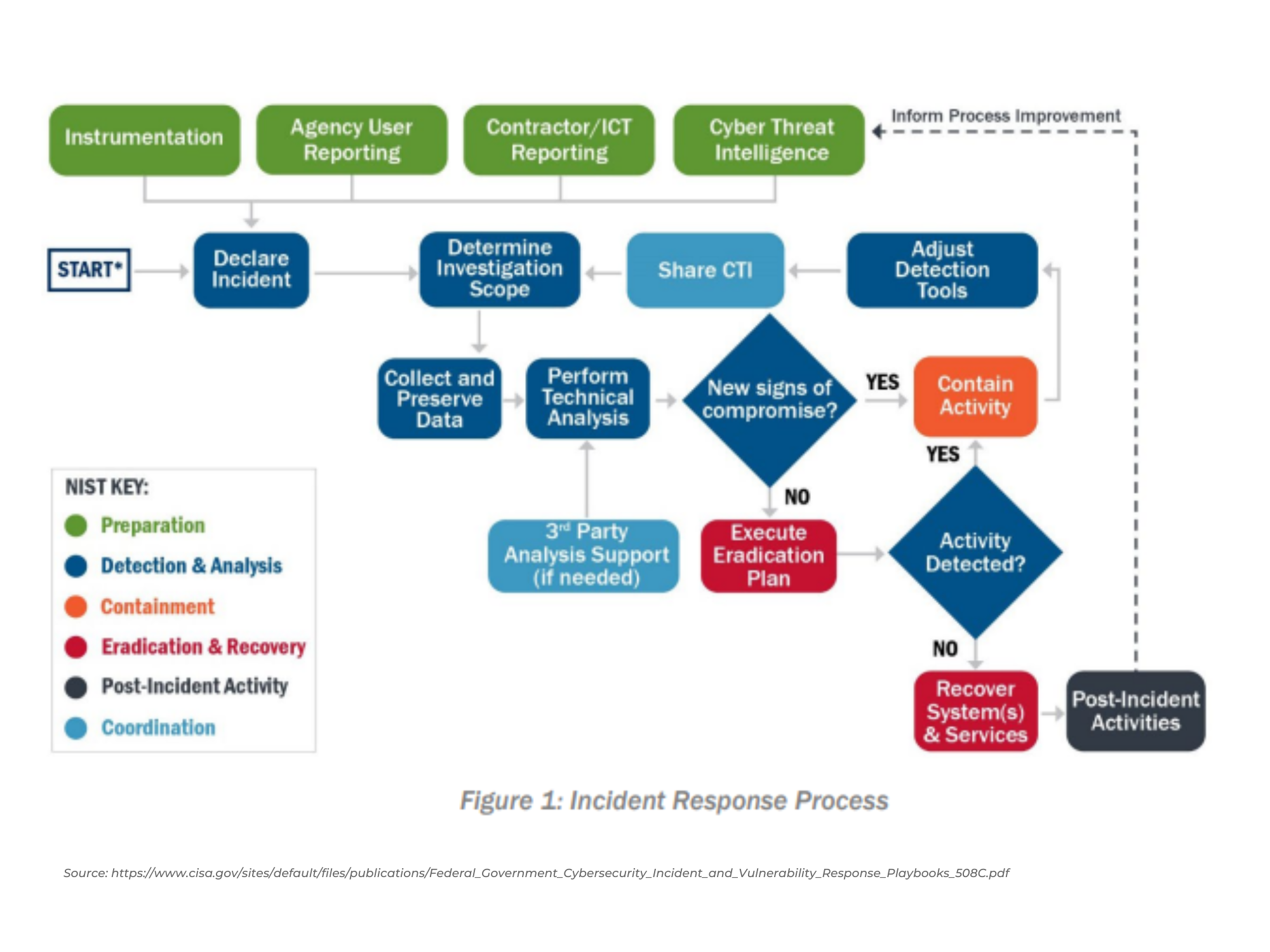

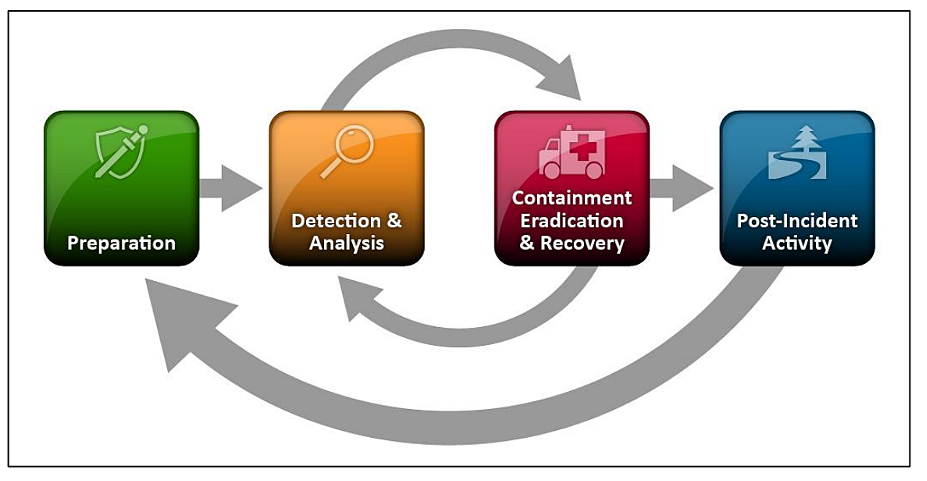

3️⃣ “怎么响应”:一套标准化流程

典型的网络安全应急响应流程包括:

事件发现与报告

事件研判与定级

应急处置(隔离、封堵、回滚)

系统恢复与验证

溯源分析与取证

总结复盘与整改

真正成熟的单位,会把这套流程写进制度、落到表单、固化到演练。

四、我国关于网络安全应急响应的标准与规范体系

我国在网络安全应急方面,并不是“无章可循”,而是形成了一套法律 + 国家标准 + 行业规范 + 应急预案的完整体系。

1️⃣ 国家层面的总体应急框架

国家网络安全事件应急预案

这是国家层面统筹网络安全事件应急处置的顶层文件,明确了:

网络安全事件分级标准

各级政府、主管部门职责

应急处置组织体系

信息报送和发布机制

它是所有行业、单位制定自身应急预案的**“母本”**。

2️⃣ 重要国家标准(GB / GB/T)

在具体实施层面,以下标准尤为关键:

🔹 GB/T 22239《信息安全技术 网络安全等级保护基本要求》

明确要求:

建立安全事件处置机制

制定并演练应急预案

对事件进行记录、分析、总结

🔹 GB/T 28448《信息安全技术 网络安全等级保护测评要求》

在测评中明确检查:

是否有应急响应制度

是否有演练记录

是否有事件处置台账

🔹 GB/T 36627《信息安全技术 网络安全应急响应指南》

专门针对应急响应过程的指导性标准

对:

组织体系

技术流程

响应阶段

文档要求

进行了系统性说明

如果只能选一份“技术人员必读”的应急响应标准,这一份优先级极高。

3️⃣ 行业与部门规范

在不同行业,还会叠加:

工信部网络安全事件报告与处置要求

金融、能源、军工、科研行业专项应急规范

关键信息基础设施(关基)安全事件处置要求

特点是:

比国家标准更细、处罚和问责更明确。

五、与网络安全应急响应密切相关的法律政策

应急响应不是“技术自救”,而是法律责任高度相关的行为。

以下法律政策,几乎都会在应急响应中被“激活”。

1️⃣ 《网络安全法》

核心关联点:

要求建立网络安全事件应急预案

发生事件后:

立即启动应急响应

按规定向主管部门报告

未履行义务,可能面临行政处罚

一句话总结:

“不响应、不上报,本身就是违法。”

2️⃣ 《数据安全法》

强调重点:

数据泄露、篡改、丢失即属于安全事件

要求:

分级分类保护

发生事件及时处置并上报

数据相关事件的应急响应,往往牵涉更严重的法律责任

3️⃣ 《个人信息保护法》

一旦涉及:

个人信息泄露

非法获取、非法使用

必须:

立即采取补救措施

通知监管部门

必要时通知个人

这使得网络安全应急响应,第一次被明确绑定到了“个人权益保护”。

4️⃣ 《关键信息基础设施安全保护条例》

对关键信息基础设施运营者:

明确要求:

建立专门应急响应队伍

定期开展应急演练

一旦发生重大事件:

处置不力可能直接追责负责人

六、一个成熟单位的网络安全应急响应,长什么样?

从实践角度看,真正“合格”的应急响应能力,通常具备以下特征:

✅ 有正式发布的应急响应制度

✅ 有事件分级标准

✅ 有7×24 技术响应机制

✅ 有日志、流量、主机取证能力

✅ 有跨部门协同流程(信息化、业务、宣传、法务)

✅ 有演练记录和改进闭环

而不是:

“出事了,先建个群,再问:谁懂这个?”

七、写在最后:为什么网络安全应急响应越来越重要?

因为今天的网络安全,已经不再是“机房里的技术问题”,而是:

业务连续性问题

合规与问责问题

社会影响问题

组织治理能力问题

攻击不可避免,但失控可以避免。

而网络安全应急响应,正是组织在数字时代的**“抗冲击能力”**。